1、域名信息收集

1.1whois查询

可以通过爱站工具网,站长之家,VirusTotal这些网站查询域名的相关信息,如域名服务商,域名拥有者,以及他们的邮箱。电话,地址等

kali系统自带whois。

语法如下

whois 所要查询的域名

1.2、备案信息查询

网站备案是指向主管机关报告事由存案以备查考。行政法角度看备案,实践中主要是《立法法》和《法规规章备案条例》的规定。网站备案的目的就是为了防止在网上从事非法的网站经营活动,打击不良互联网信息的传播,如果网站不备案的话,很有可能被查处以后关停。

1.3、敏感信息收集

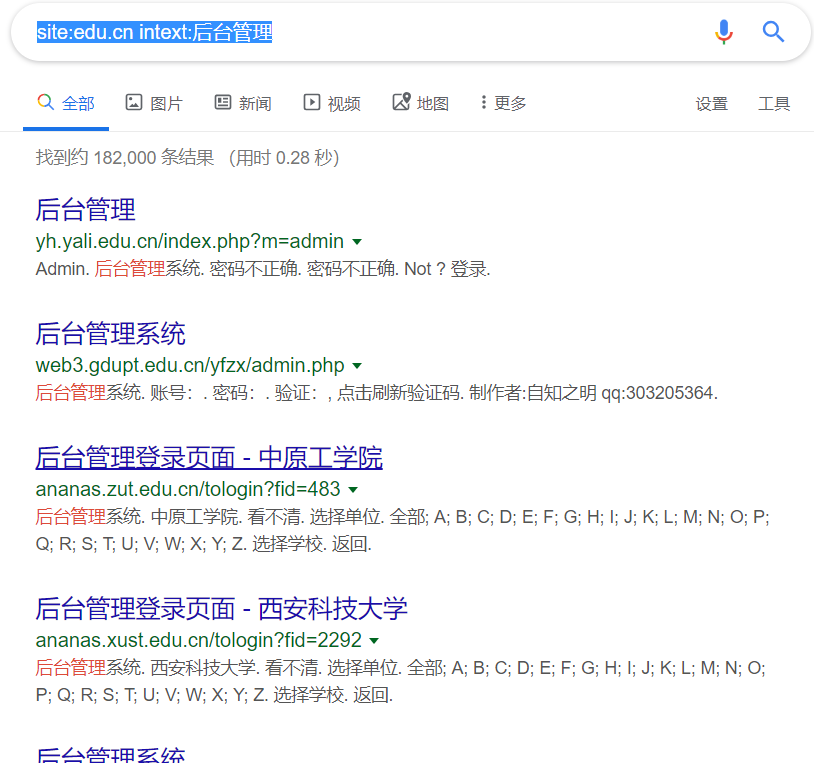

我们可以通过构造特殊的关键字来收集敏感信息

Goole的常用语法及其说明,(其他搜索引擎的语法大同小异)

| 关键字 | 说明 |

| ——– | —————————————————- |

| Site | 指定域名 |

| Inurl | URL中的存在关键字的网页 |

| Intext | 网页正文中的关键字 |

| Filetype | 指定文件类型 |

| Intitle | 网页标题中的关键字 |

| link | link:baidu.com即表示返回所有和baidu.com做了连接的URL |

| Info | 查找一些指定站点的一些基本信息 |

| cache | 搜索Goole里关于某些内容的缓存 |

如,关键字的混合使用

还有burp suit 的repeater功能也可以获取到服务器的一些信息。

还可以通过乌云漏洞表查询历史的漏洞信息

2、子域名信息收集

2.1、工具收集

使用的工具主要有Layer子域名挖掘机、K8/wydomain等等,这边推荐Layer子域名挖掘机,Sublist3r和subDomainsBrute

Layer子域名挖掘机操作简单,如图

subDomainsBrute需要在python2的环境下使用,具体的大家可以参考这篇文章

它的特点是可以快速的发现三、四、五等不被容易探测到的域名

执行命令:

python subDomaisBrute.py xxx.com

2.2、搜索引擎枚举

如搜索baidu旗下的子域名

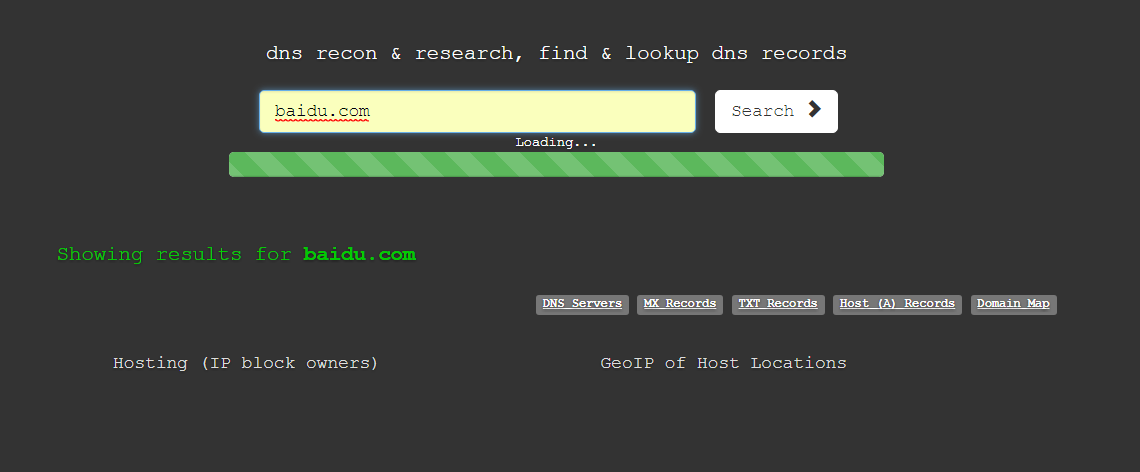

2.3、使用第三方服务枚举

很多第三方服务汇聚了大量的DNS数据集

如DNSdumpster网站、在线DNS侦查和搜索的工具挖掘出指定域潜在的大量子域

如DNSdumpster网站

部分结果

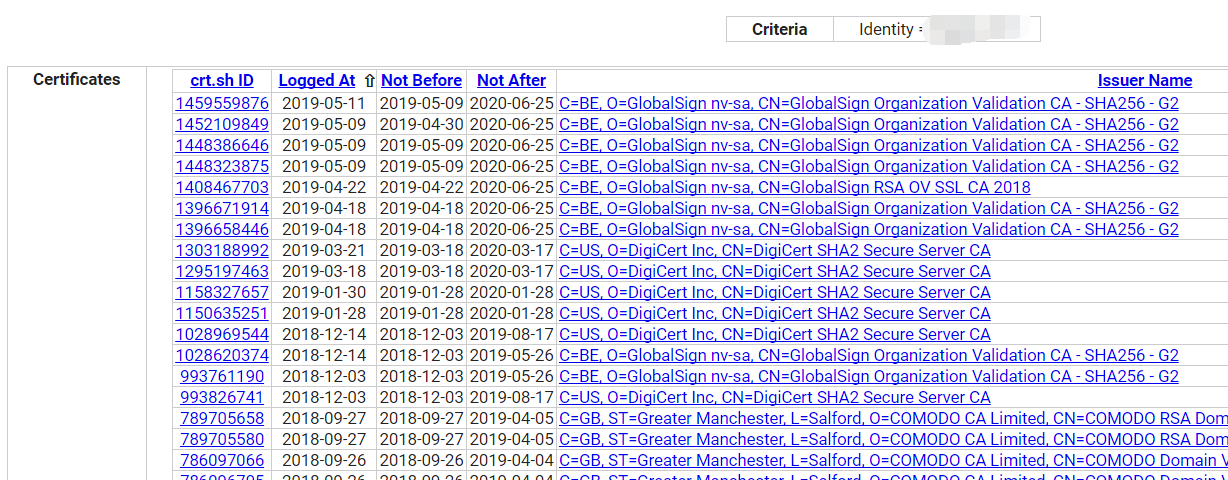

2.4、证书透明度公开日志枚举

证书透明度(CT)是证书授权机构(CA)的一个项目。证书授权机构会把每个SSL/TLS证书发布到公开日志里,这个证书通常包含域名、子域名、邮件地址。然而查找一些证书最简单的方法就是通过一下搜索引擎搜索一些公开的CT日志。

介绍2个网站 crt.sh 和 censys

下图为crt网站

当然也可以使用一些在线网站查询子域名,如Ip反查绑定域名网站(可以根据域名查询其对应的IP地址和IP物理地址,就是说可以查询该网站的服务器是放在什么地方的,一样可以精确到某个网吧,机房或学校等。)

3、收集常用端口信息

通过扫描服务器开放的端口以及从该端口上判断服务器存在的服务,就可以对症下药,便于我们渗透目标服务器

常见的工具有nmap、无状态端口扫描工具Masscan、Zmap和御剑高速端口扫描工具

常见的端口及其说明、还有攻击方向汇总

3.1文件共享服务端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 21/22/69 | FTP/tftp文件的传输协议 | 允许匿名的上传、下载、爆破和嗅探操作 |

| 2049 | Nfs服务 | 配置不当 |

| 139 | Samba服务 | 爆破、未授权访问、远程代码执行 |

| 389 | Ldap目标服务协议 | 注入、允许匿名访问、弱口令 |

3.2、连接远程服务端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 22 | SHH远程连接 | 爆破、SHH隧道以及内网代理的转发和存储、文件传输 |

| 23 | Telnet远程连接 | 爆破、嗅探、弱口令 |

| 3389 | Pdp远程桌面连接 | shift后门(需要windows Server 2003 以下的版本)、爆破 |

| 5900 | VNC | 弱口令爆破 |

| 5632 | PyAnywhere服务 | 抓密码、代码执行 |

3.3、web应用服务端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 80/443/8080 | 常见的web服务器端口 | web攻击、爆破、对应服务器版本漏洞 |

| 7001/7002 | webLogic控制台 | java反序列化、弱口令 |

| 8080/8089 | Jboss/Resin/Jetty/Jenkins | 反序列化、控制台弱口令 |

| 9090 | WebSphere控制台 | java反序列化、弱口令 |

| 4848 | GlassFish控制台 | 弱口令 |

| 1352 | Lotus domain邮件服务 | 弱口令、信息泄露、爆破 |

| 10000 | Webmin-Web控制面板 | 弱口令 |

3.4、数据库服务端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 3306 | MySQL | 注入、提权、爆破 |

| 1433 | MSSQL数据库 | 注入、提权、爆破、SA弱口令 |

| 1521 | Orcale数据库 | TNS爆破、注入、反弹shell |

| 5432 | PostgreSQL数据库 | 注入、爆破、弱口令 |

| 27017/27018 | MongoDB | 爆破、未授权的访问 |

| 6397 | Redis数据库 | 可尝试为授权访问、弱口令爆破 |

| 5000 | Sysbase/DB2 | 爆破、注入 |

3.5、邮件服务端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 25 | SMTP邮件服务 | 邮件伪造 |

| 110 | POP3协议 | 爆破、嗅探 |

| 143 | IMAP协议 | 爆破 |

3.6、网络常见协议端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 53 | DNS域名系统 | 允许区域传送、DNS劫持、缓存投毒、欺骗 |

| 67/68 | DHCP服务 | 劫持、欺骗 |

| 161 | SNMP协议 | 爆破、收集目标内网信息 |

3.7、特殊服务端口

| 端口号 | 端口说明 | 攻击方向 |

|---|---|---|

| 2811 | Zookeeper服务 | 未授权访问 |

| 8069 | Zabbix服务 | 远程执行、SQL注入 |

| 9200/9300 | Elasticsearch服务 | 远程执行 |

| 11211 | Memcache | 未授权访问 |

| 512/513/514 | Linux Rexec服务 | 爆破、Rlogin登录 |

| 873 | Rsync服务 | 匿名访问、文件上传 |

| 3690 | Svn服务 | Svn泄露、未授权访问 |

| 50000 | SAP Management Console | 远程执行 |

4、CMS识别

在进行渗透时得识别出相应的web容器或CMS才可以进行渗透

CMS是Content Management System的缩写,意为”内容管理系统”。 内容管理系统是企业信息化建设和电子政务的新宠,也是一个相对较新的市场。业界公认的国内比较权威的产品有CmsTop、TurboCMS、TRS。对于内容管理,业界还没有一个统一的定义,不同的机构有不同的理解。

常见的CMS有Dedecms(织梦)、Discuz、PHPWEB、PHPWind、PHPCMS、ECShop、Dvbbs、SiteWeaver、ASPCMS、帝国、Z-Blog、WordPress等

代表工具有御剑Web指纹识别,whatWeb、WebRobo、椰树、轻量WEB指纹识别等,可以快速识别一些主流的CMS

在线网站查询CMS指纹识别有:

BugScanner

云悉指纹

和WhatWeb

5、查找真实IP

5.1、目标服务器存在CDN

若目标服务器不存在CDN,那么我们可以直接通过ip138网来获取目标的一些IP及其域名信息。但是一般是存在CDN的

什么是CDN呢

CDN全称:Content Delivery Network或Content Ddistribute Network,即内容分发网络尽可能避开互联网上有可能影响数据传输速度和稳定性的瓶颈和环节,使内容传输的更快、更稳定。通过在网络各处放置节点服务器所构成的在现有的互联网基础之上的一层智能虚拟网络,CDN系统能够实时地根据网络流量和各节点的连接、负载状况以及到用户的距离和响应时间等综合信息将用户的请求重新导向离用户最近的服务节点上。

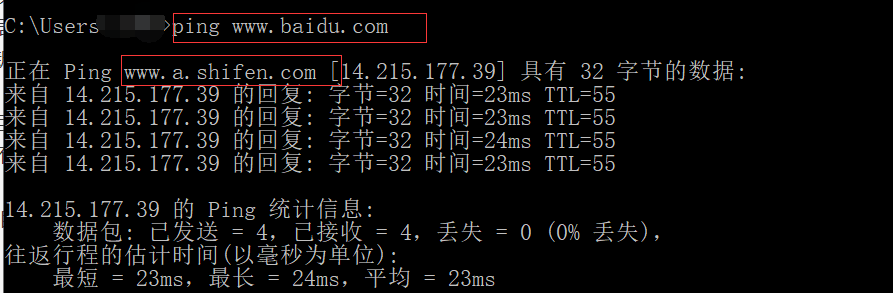

如果渗透目标具有CDN服务,那么我们ping目标域名得到的只是离我们最近的一台节点的CDN服务器的IP,不是服务器的真实IP,那么我们要怎样获取目标服务器真实的IP呢

5.2、判断目标是否使用了CDN

可以通过ping目标域名来判断,如下图可以发现baidu服务器存在CDN服务

5.3、绕过CDN寻找真实的IP

介绍一些常规的方法

1、内部邮箱源。一般的邮箱系统在内部,没有经过CDN解析。故可以ping邮箱服务器的域名,必须是目标自己的邮箱服务器,不是第三方或者公共邮箱服务器。

2、扫描网站测试文件,如phpinfo,teste=等

3、分站域名。一般来说主战的访问量比较大,所以是主张挂CDN,分站可能没有挂。通过ping二级域名获取分站IP,从而1推测主站IP

4、国外访问。一般来说国内的CDN只对国内的用户访问加速,对国外就不一定了。可以通过国外在线代理网站App Synthetic Monitor访问,可能会得到真实IP

5、查看域名解析记录

6、如果目标网站有自己的App,通过抓包工具抓取App的请求,从而找到真实IP

7、通过CloudFlareWatch在线网站查找真实IP

5.4、如何验证IP的真实性

可以手工直接访问ip看响应页面是否与访问域名返回的页面一样。也可以通过工具批量访问,如Masscan等工具。

6、敏感目录文件收集

针对网站扫描工具,主要有DirBuster、御剑后台扫描珍藏版、wwwscan、Spinder、Sensitivefilescan、Weakfilescan等

在线工作站有webSacn等

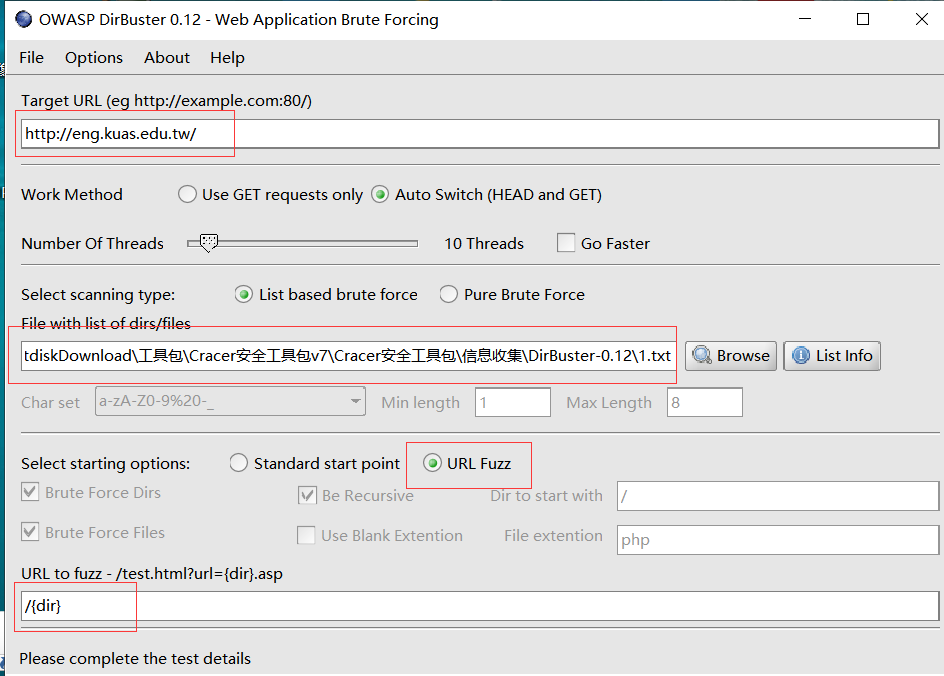

下面是DirBuster存在界面,需要java环境

Browse是选择自己的字典也可以选择工具自带的字段,而list info是选择自己的字典

对最后一个红框进行说明,如果你选择扫描的目录为http://www.wedd.com/admin/,那么在URL to fuzz里久有写上“/admin/{dir}”,在{dir}前后都可以随意拼接你想要的目录或后缀