一、这是一张单纯的图片

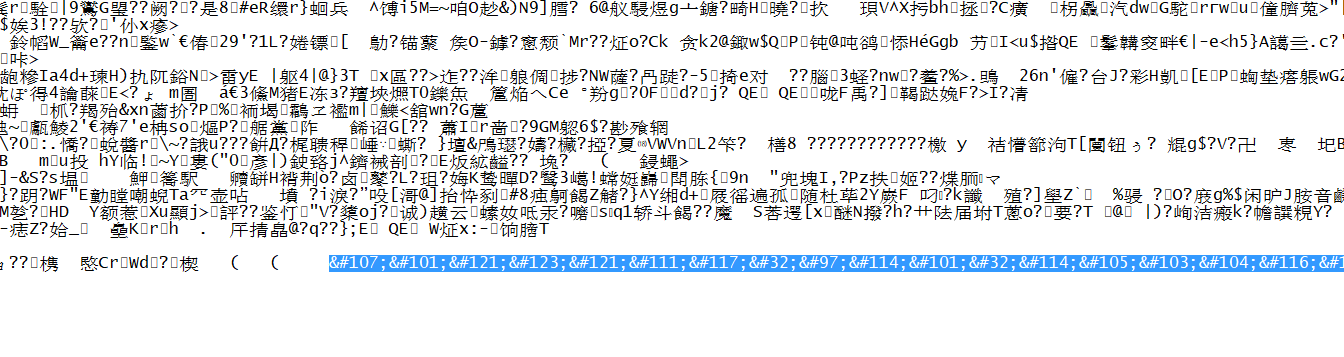

保存图片,使用记事本打开图片,发现末尾有编码的一段文字

在网页中&#开头的是HTML实体,一些字符在 HTML 中是预留的,拥有特殊的含义,比如小于号‘<’用于定义 HTML 标签的开始。如果我们希望浏览器正确地显示这些字符,我们必须在 HTML 源码中插入字符实体。详情请看http://baike.baidu.com/view/4757776.htm

如何把汉字转换成HTML实体呢?

其实很简单,汉字的HTML实体由三部分组成,”&#+ASCII+;“ 即可。

在线转化链接

https://uni2ascii.supfree.net/

解密即可得flag

二、隐写

前置知识

png图片的参数IHDR

文件头数据块IHDR(header chunk):它包含有PNG文件中存储的图像数据的基本信息,并要作为第一个数据块出现在PNG数据流中,而且一个PNG数据流中只能有一个文件头数据块。

文件头数据块由13字节组成,它的格式如下表所示。

找到IHDR,然后修改A1为F1,即可得到flag.

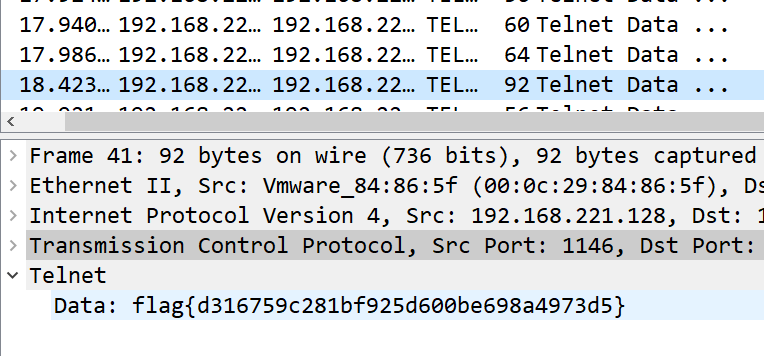

三、telnet

前置知识:

Telnet协议是TCP/IP协议族中的一员,是Internet远程登录服务的标准协议和主要方式。它为用户提供了在本地计算机上完成远程主机工作的能力

打开题目,下载数据包,使用wireshark软件打开,过滤telnet数据包,寻找flag

四、眼见非实(ISCCCTF)

得到文件:zip ,无法解压用winhex打开,发现文件头是:504B0304

是zip文件,改后缀为zip解压,得到word文档,打开错误,继续改后缀为zip解压得到很多文件,最后在document.xml文件中发现flag。

五、又一张图片,还单纯吗

使用StegSolve打开使用其analyse中的frame browser发现flag

六、猜

根据题目提示:进行在线识图,即可得出flag

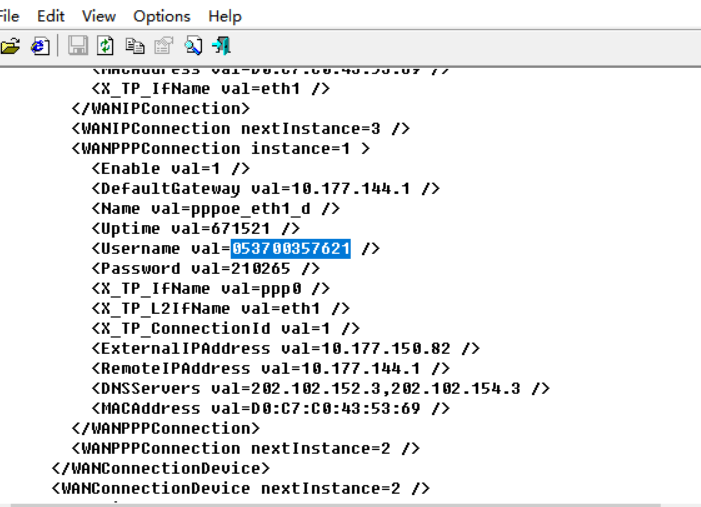

七、宽带信息泄露

bin文件是二进制文件,那么就用routerpassview工具打开,发现是个配置文件,题目说是宽带用户名,我们尝试下搜索username,flag为flag{053700357621}

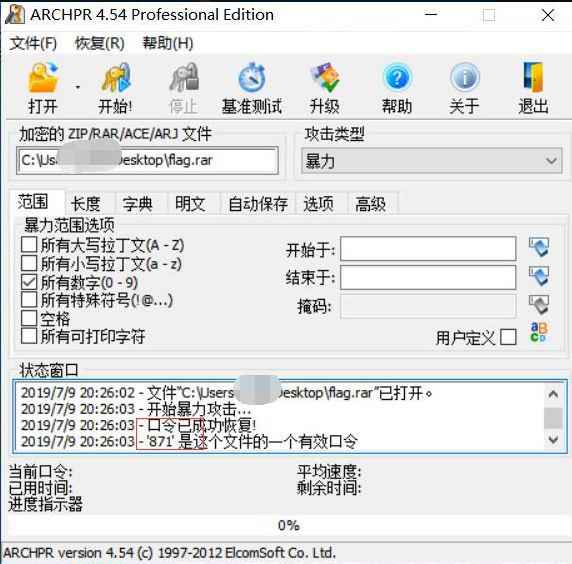

八、隐写2

1、下载图片,首先思路是用winHex打开,发现没有内容。修改文件后缀名为zip,发现里面包含了2个文件,一个是密码提示文件,一个是flag文件。

2、通过百度可以知道红桃k为查理曼,雅典娜为黑桃Q,梅

花J代表着兰斯洛特

(扑克牌的J、Q、K分别代表着侍卫、王后、国王)

使用密码为KJQ(王后和国王间有个小三),观察键盘可以发现面应数字为871(提示密码为3位数).

当然也可以使用APCHPR进行爆破

得到图片后使用winhex打开,发现

base64加密解密即可得flag,但是不知道为什么flag一直提交不正确

flag{y0u Are a h@cker!}

九、多种方法解决

下载附件,发现无法直接打开。

使用notepad打开,发现是个png文件,且base64加密,删除密文前面没用的信息,然后进行base64解密,另存为png图片,得到一个二维码,扫描可得flag,或者使用OR research分析。即可得flag。

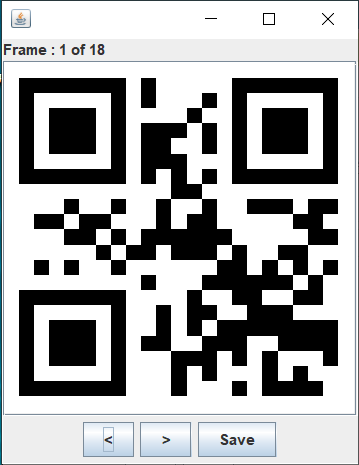

十、闪得好快

拿到图片。第一想法就是StegSolve打开使用其analyse中的frame browser功能,发现有18张二维码,一张张扫吧,即可得出flag。

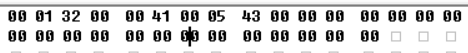

十一、come_game

打开游戏玩了几下,发现到第二个怎么也过不去(或许是我菜)发现多了个保存文件,用winhex打开保存文件发现以下内容,把32改成35。这里的32应该代表第二个,那么改成35直接通关。然后再次打开游戏,即可得到flag注意flag格式为SYC{}。因为题目来源:第七季极客大挑战。

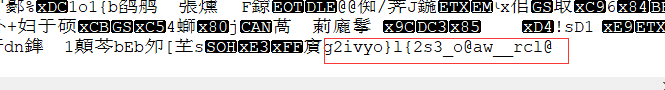

十二、白哥的鸽子

直接使用notpade打开,

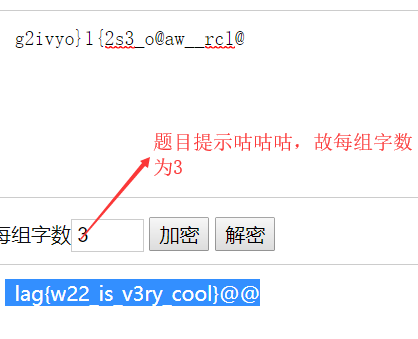

发现文件末尾有类似flag格式的字符串,拷贝出来得到 g2ivyo}l{2s3_o@aw__rcl@进行栅栏解密得到

lag{w22_is_v3ry_cool}@@

加个f即可得到flag,注意提交flag时需要把最后的@@去掉

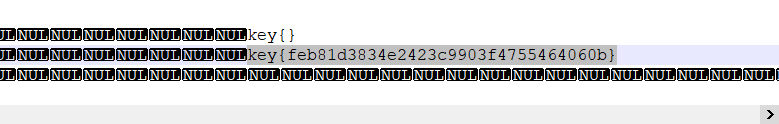

十三、linux

下载附件,打开后直接用notepad打开flag文件,发现里面有个key,就是flag

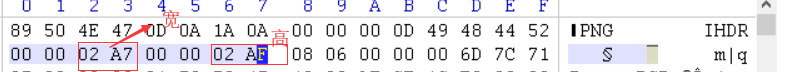

十四、隐写3

查看图片明显少了下半身

得到flag

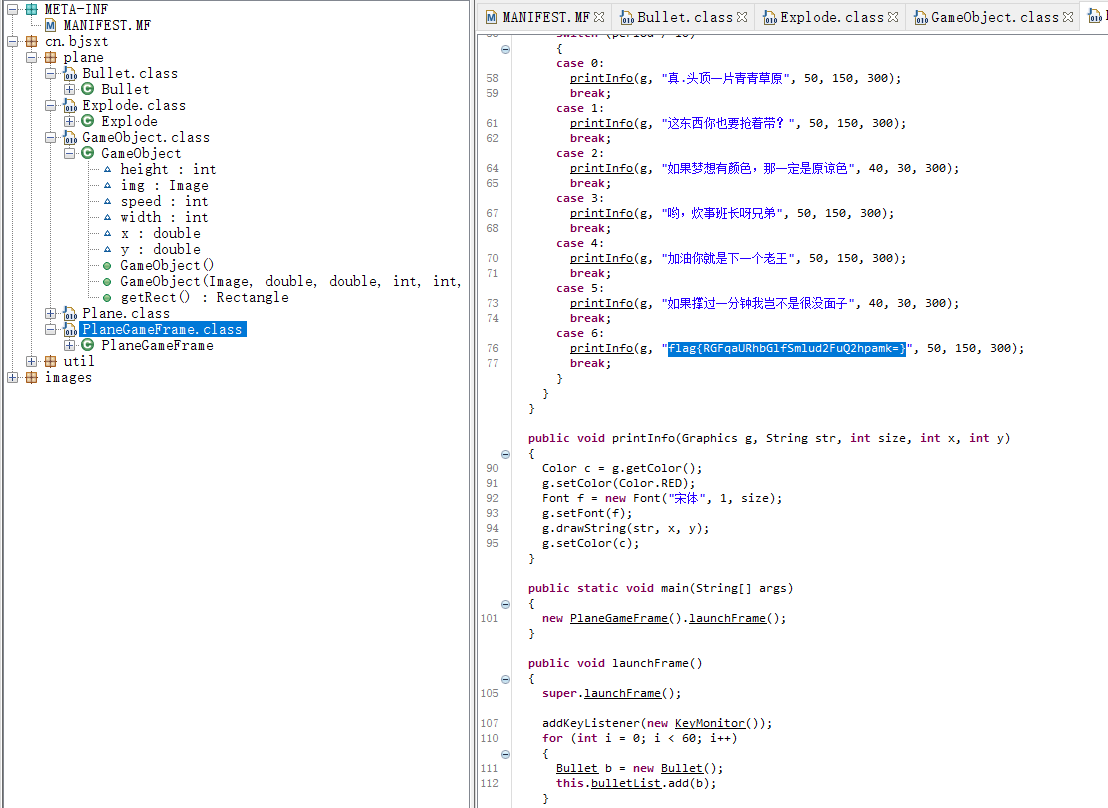

十五、做个游戏

这个游戏是坚持60秒就可以得到flag,我最多玩18秒就gameover了。这时候就需要反编译了,使用反编译工具jd-gui,不过需要java环境。开始审计代码,发现flag

编译工具jd-gui(windows版本)下载链接:https://pan.baidu.com/s/1sp7U7YwrXc7XObRe1r6jVg

提取码:6dbs